MEGAZONEブログ

AWSにおける脅威の検知と対応

Threat detection and response on AWS

Pulisher : Strategic Tech Center ソ・ジョンソス Description : 脅威を検知する方法と対応可能なAWSサービスについて実践するWorkshopセッション

はじめに

Amazon GuardDuty, AWS Security Hub, Amazon Inspector, Amazon Detectiveなどを利用して脅威を検知する方法と手動および自動対応する方法を実習するワークショップセッションで、実際に設定する方法を学ぶために参加しました。

ワークショップの概要説明

このワークショップはGuardDutyとSecurity Hubについて技術的な紹介と動作や 考え方について簡単に15分程度紹介し、残りの時間はAWSのワークショップを直接体験しながら、脅威の検出とモニタリングや対処方法についてワークショップを行いました。

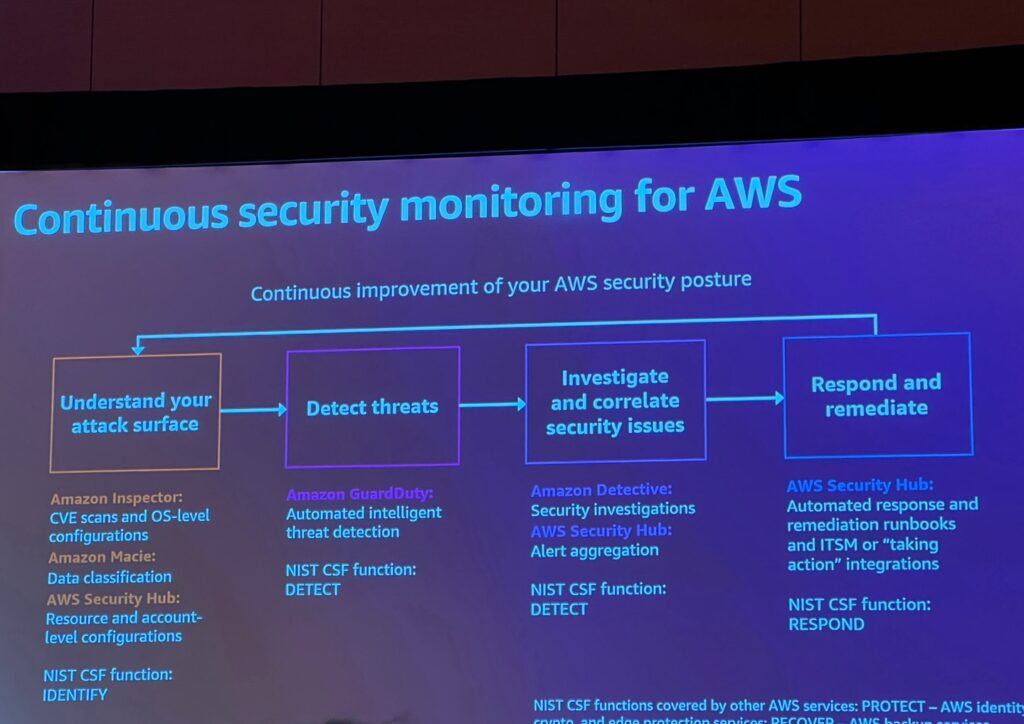

AWSによる継続的なセキュリティ監視

脅威に対する理解と特定できるAWS技術(Inspector, Macie, vpc flow log, CloudTrailなど)を利用してGuardDutyが脅威を検知したら、簡単な調査のため、DetectiveとSecurity Hubを利用し、その後、特定された脅威を自動(EventBridge、Lambdaを通じた) やマニュアルで対応する方法で絶えずセキュリティ脅威に対するモニタリングを行います。

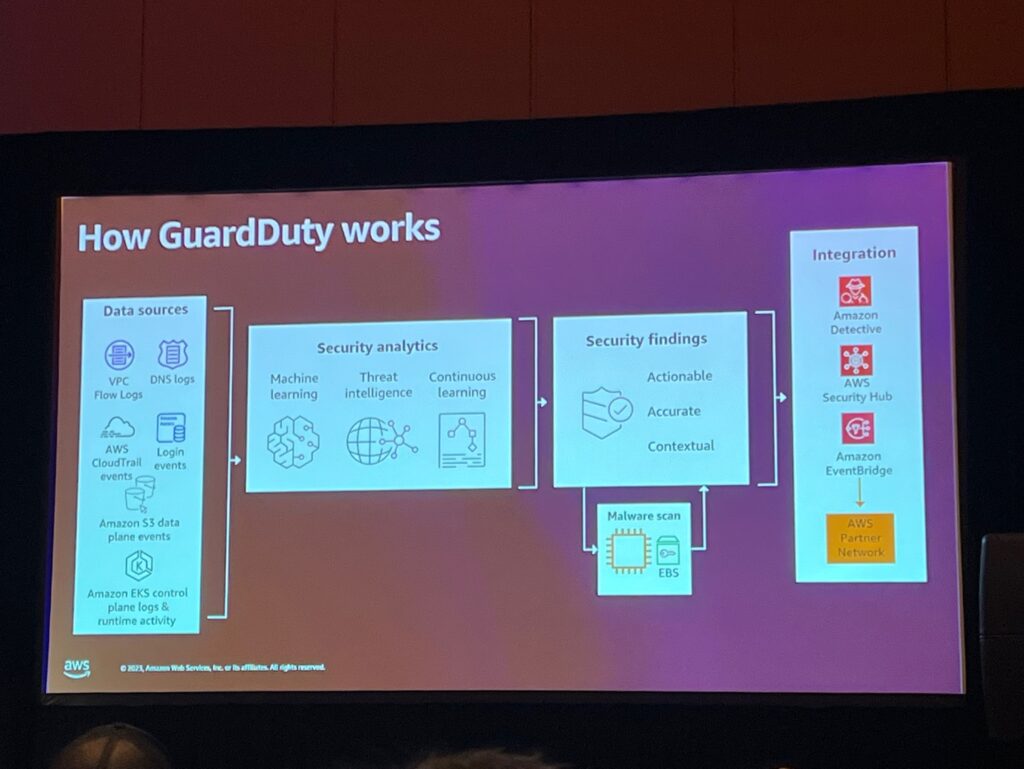

GuardDuty

Amazon GuardDutyはさまざまなAWSのリソースの情報をまとめ、MLと脆弱性診断(Threat Intelligence)を利用してS3、EKS、RDS、LambdaおよびEBS Malwareの脅威を検知します。

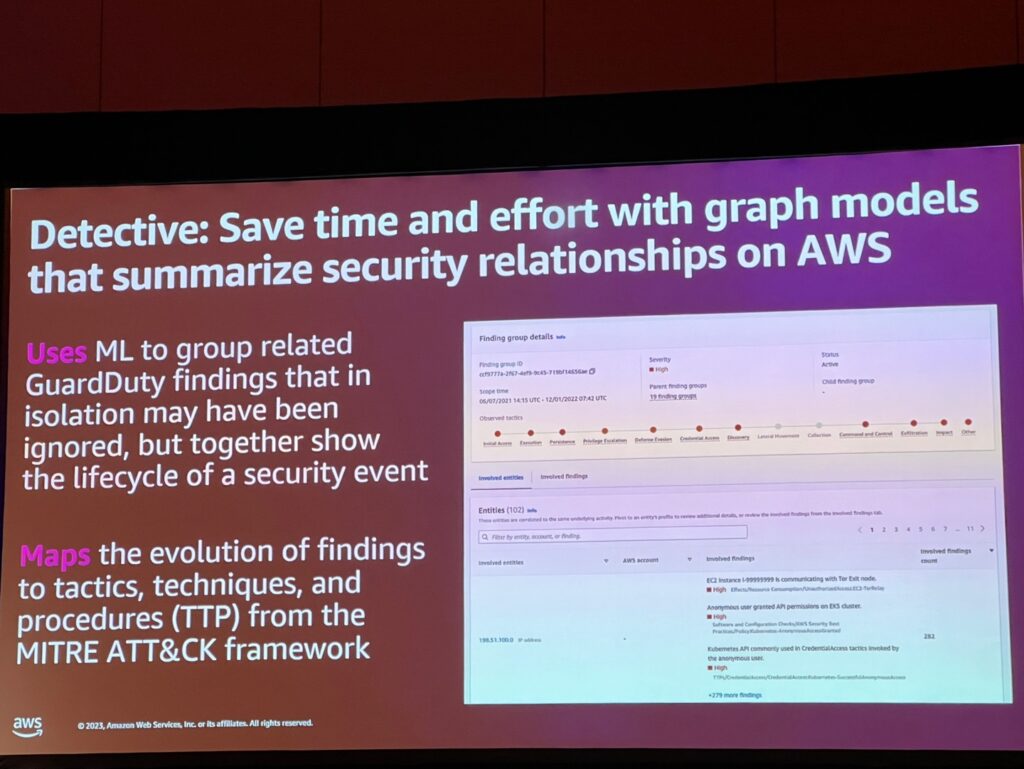

Detectiveを使用すると、発見された脅威の相関関係を識別して、どの脅威からイベントが発生したのか、そしてその後にどのような脅威が発生したのかについて識別することができます。

その後、ワークショップセッションがスタートしました。

WorkShop (Hands on)

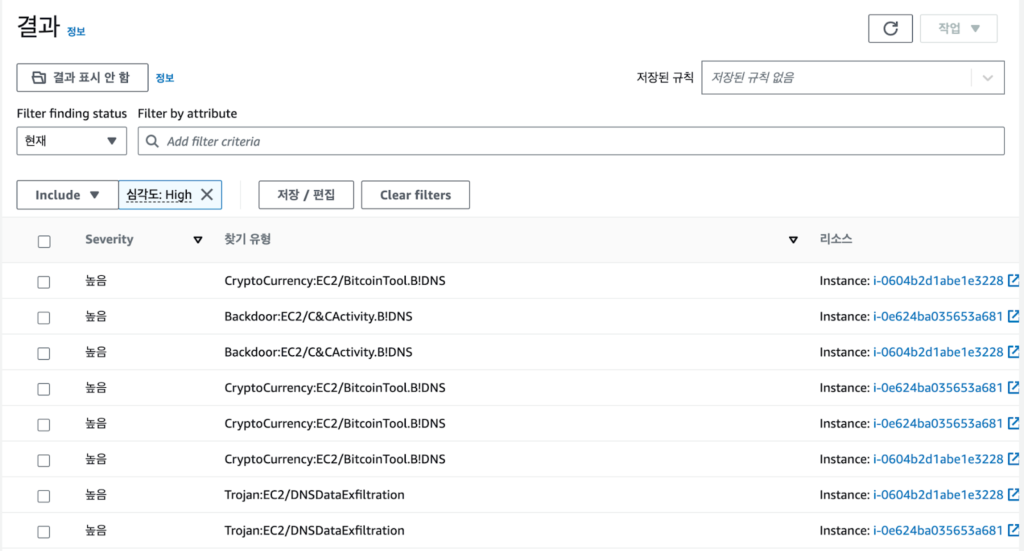

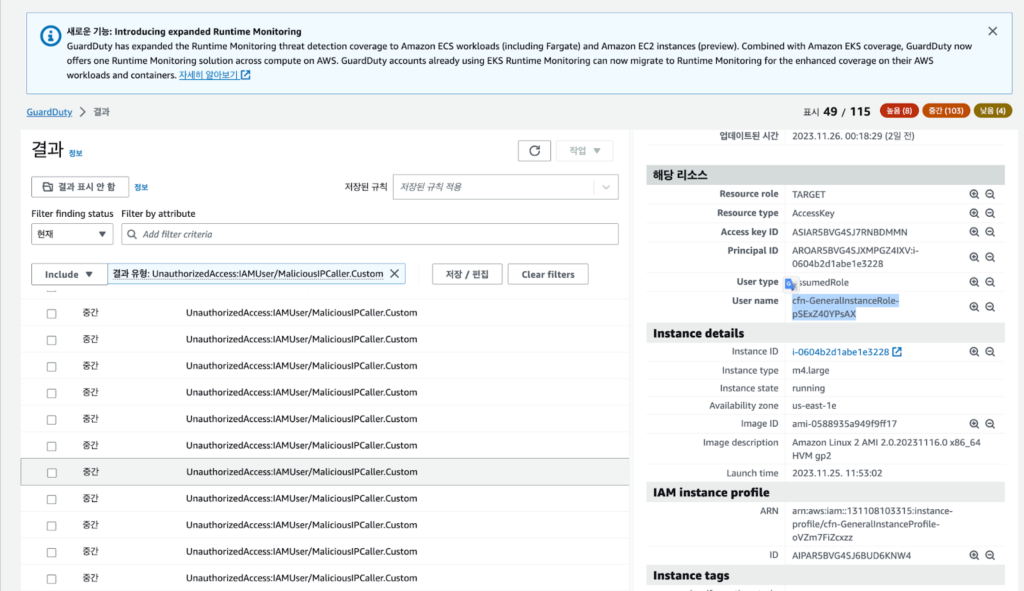

ワークショップが始まると、すでにGuardDutyで脅威が検出されたステータスで、結果をクリックすると、脅威がどのような理由で検出されたのか、詳細な情報が表示されます。

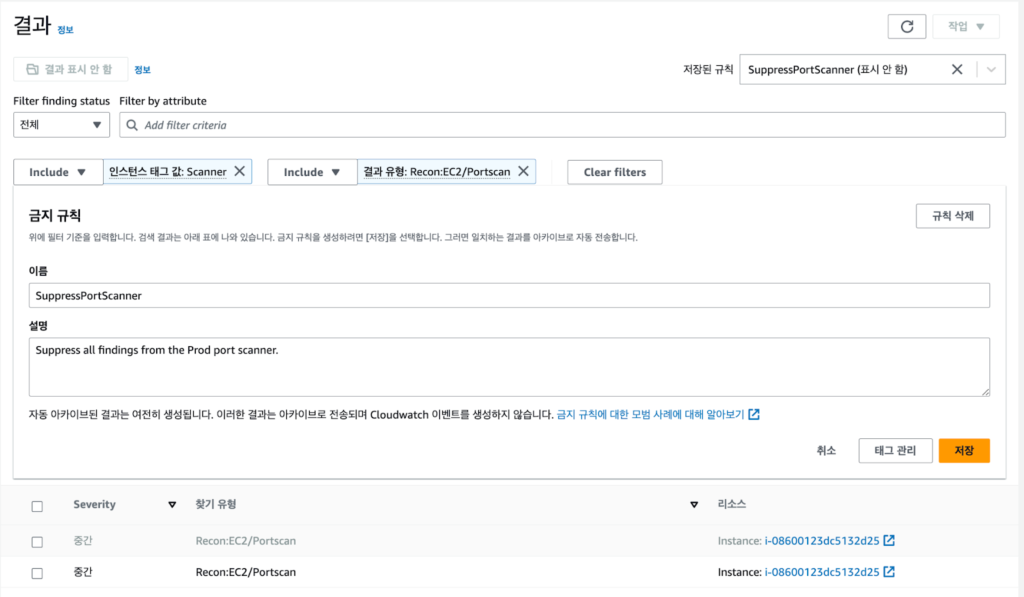

特定の脅威についてはすでに知っていたり、例外を与えたい場合は、「結果を表示しない」を押して例外ルールを作成すると、除外も可能です。

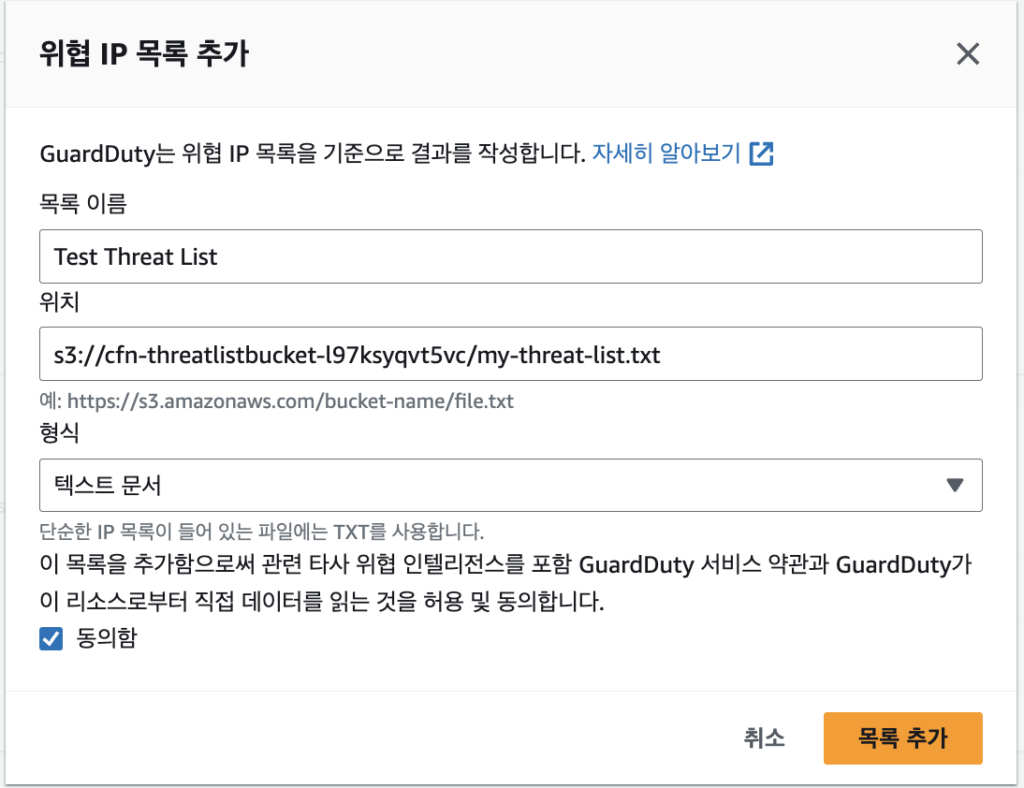

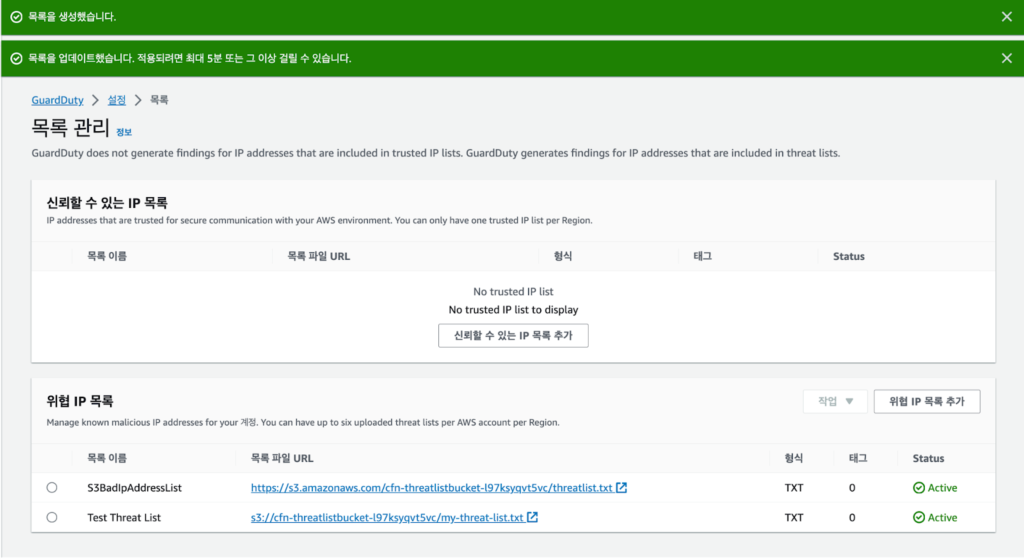

社内に管理する脅威IPリストがある場合は、そのIPリストをS3にアップロードした後、「脅威IPリストの追加」機能を使って追加することも可能です。

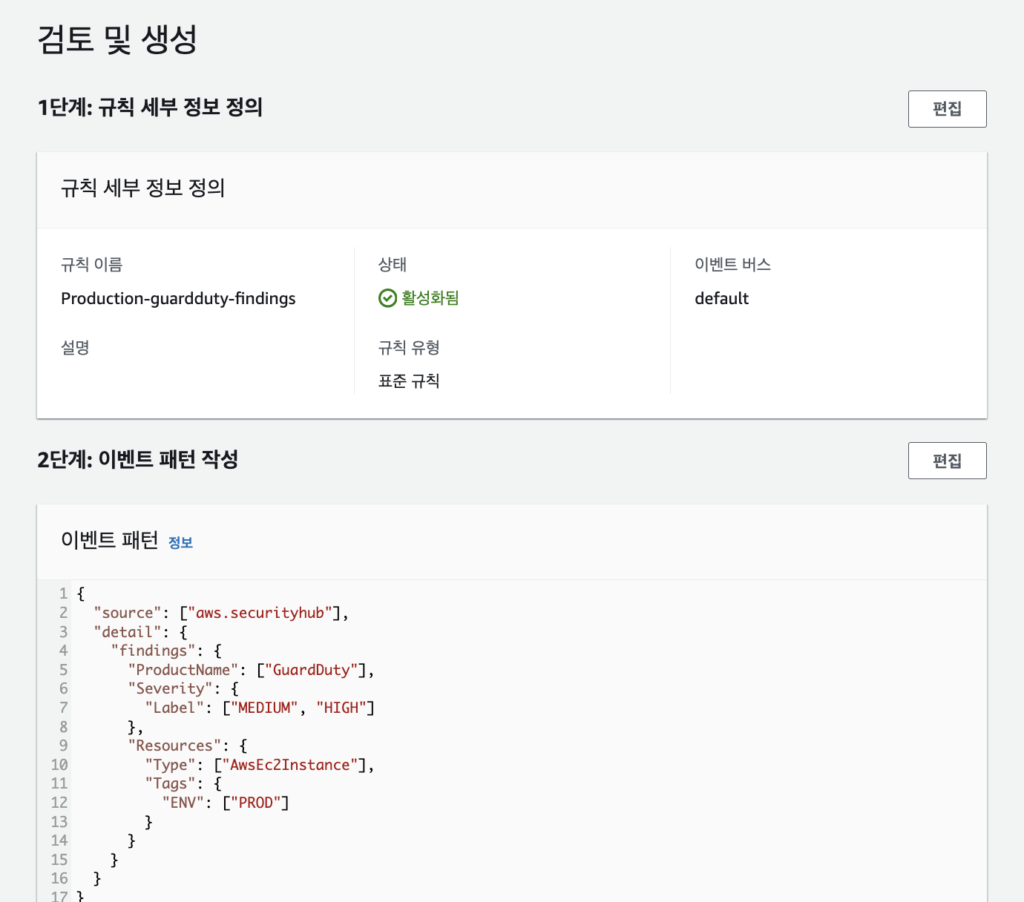

Amazon EventBridgeとAmzon SNS(トピック、サブスクリプション)を利用して通知を受け取るイベントパターンを作成すると、設定したパターンの脅威が発生した場合、メールやメッセンジャー(Slack、Teamsなど)を利用してアラートを受け取ることもできます。

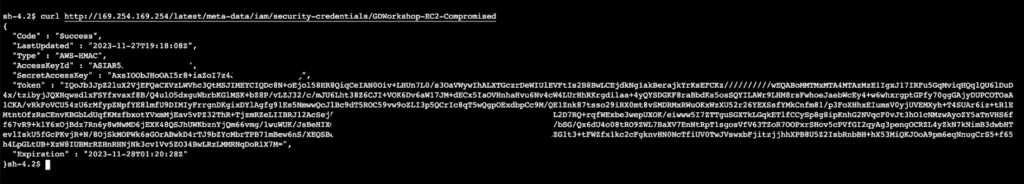

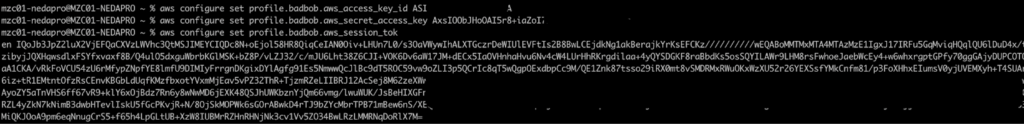

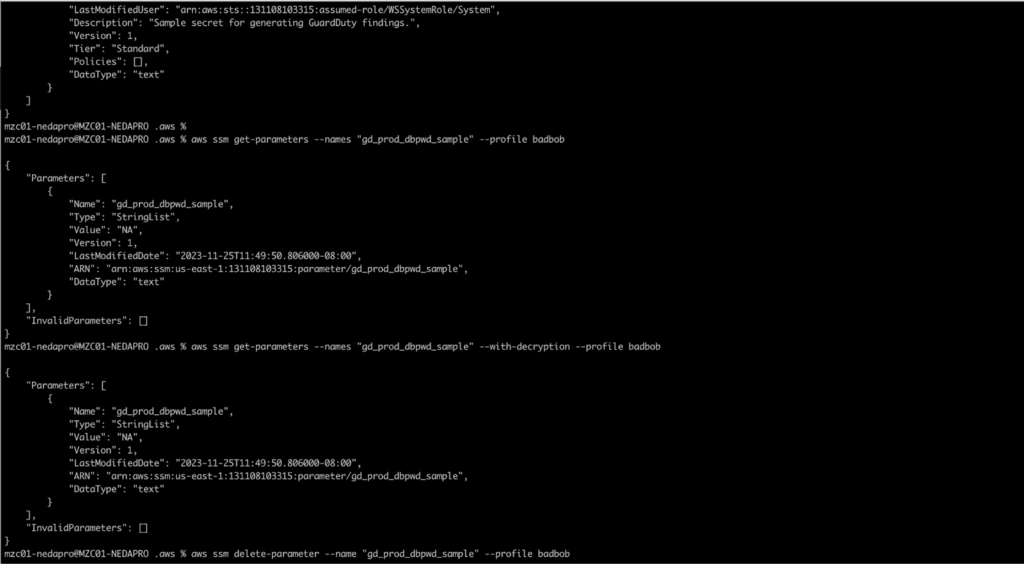

EC2インスタンスから認証情報をコピーした後でノートPCにEC2仮のインスタンス認証情報の登録をして使用したら、GuardDutyの結果にUnauthorizedAccess:IAMUser/MaliciousIPCaller.Customという脅威を検出した結果が表示されます。

この場合、使用した一時的なIAM RoleとどのEC2インスタンスのIAM Roleを使用したのかも表示され、自動的にLambdaなどを生成して対応ができ、手動で識別されたセッションをキャンセルした後、EC2を停止、起動する方法で対応することができます。

セッションを終えて

マルチアカウントを利用した大規模なリソースを運用する場合、Control Towerを導入した後、中央でセキュリティを管理し、セキュリティガバナンスをすべてのアカウントに適用して検知/制御するなどの対応が必要ですが、AWSネイティブな技術を使う場合、GuardDuty、Detective、Security Hubはもうオプションではなく、必須となってきていると考えます。

参考リンク

こちらのワークショップは https://catalog.workshops.aws/guardduty/ko-KR/0-workshop-introduction のリンクから実習できます。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner