MEGAZONEブログ

Protect critical data with ease using Amazon EBS snapshots

Amazon EBSスナップショットで重要なデータを簡単に保護

Pulisher : Cloud Technology Center イ・イェウン

Description : EBSストレージのLifeCycle管理とセキュリティの向上に関する紹介セッション

はじめに

EBSはEC2でブロックストレージとして使用されるサービスであり、EC2はAWSで最も多く使用されるサービスの一つです。 このようなEBSストレージのLifeCycle管理とセキュリティ性の向上は、AWSインフラストラクチャをうまく管理するための第一歩だと思い、セッションに参加しました。

セッションの概要紹介

Amazon EBS スナップショットを使って重要なデータを簡単に保護する

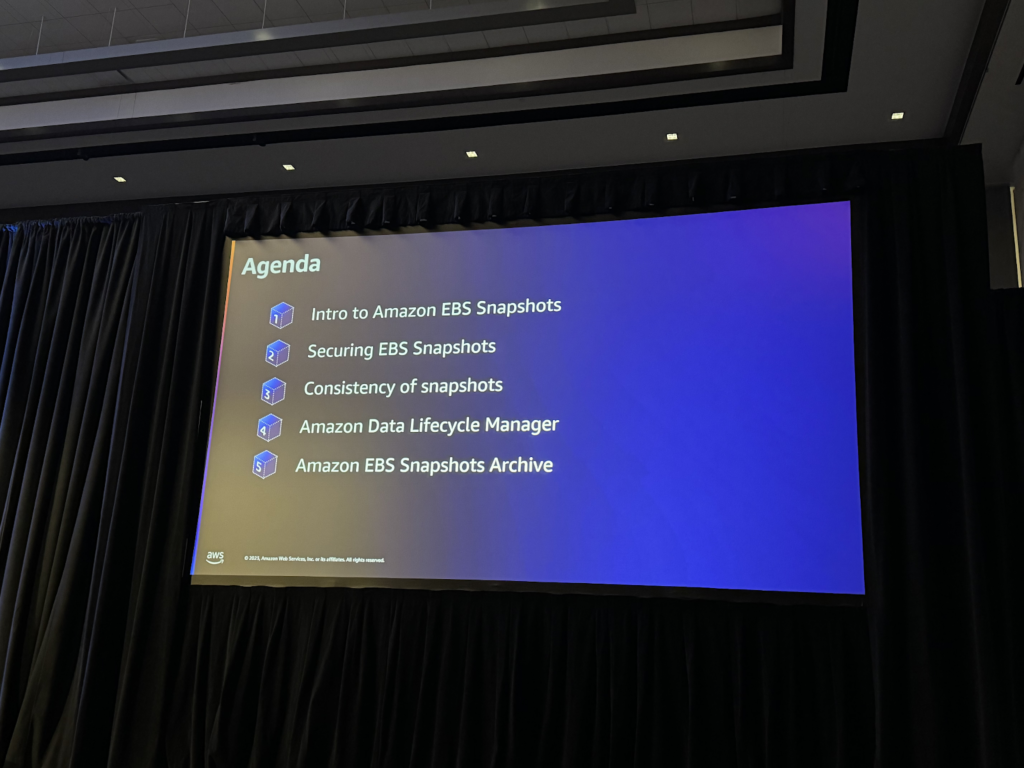

アジェンダ

1.Amazon EBS Snapshotsの紹介

2.EBS Snapshotsのセキュリティ

3.スナップショットの一貫性

4.Amazon Data Lifecycle Managerの紹介

5.Amazon EBS Snapshotsリポジトリ

1.Amazon EBS Snapshotsの紹介

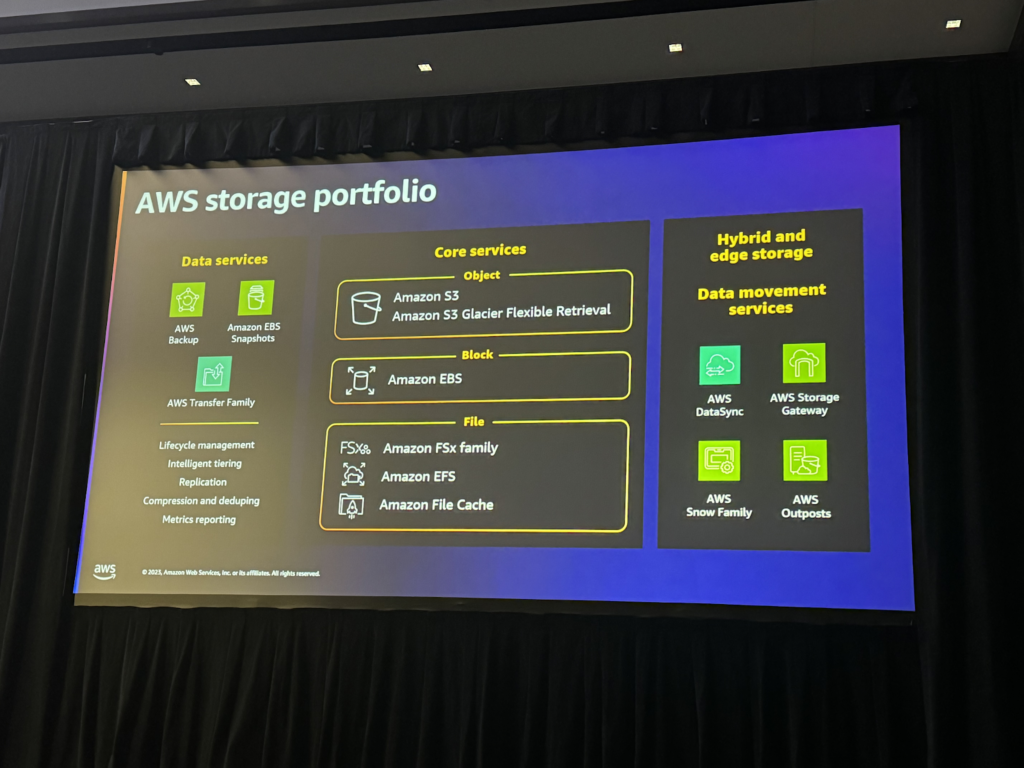

AWSには様々なストレージとそれをサポートするためのサービスがあります。 その中でAmazon EBSはBlock Storage Serviceです。

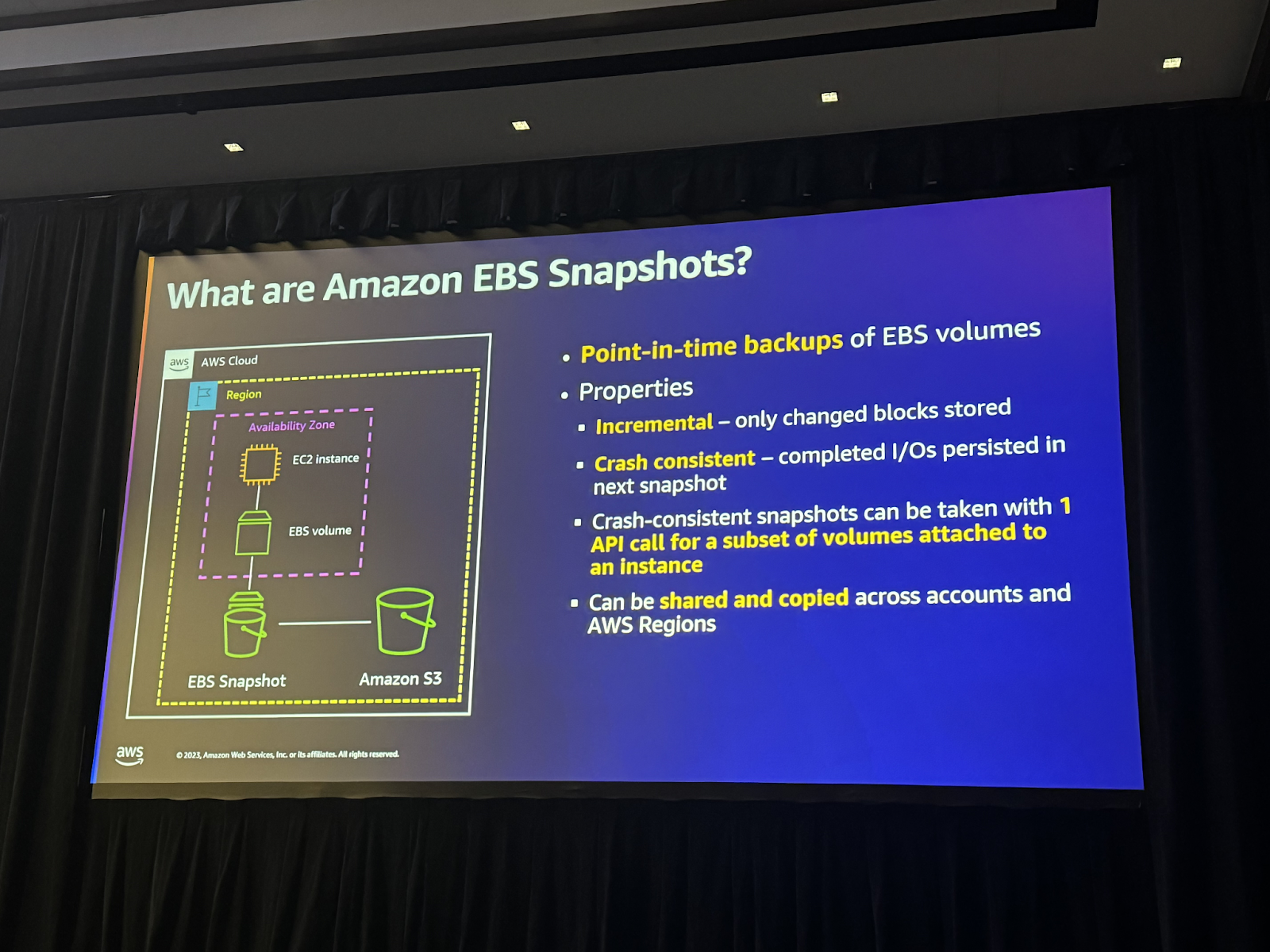

EBS Snapshotsは、EBSボリュームの特定の時点をバックアップします。EBS Snapshotsを活用すれば、バックアッププロセスを簡素化することができ、これにより時間とコストを削減することができます。 また、アカウントや地域間でも簡単に共有することができるので、Snapshotsを共有することで、災害や災害、またはセキュリティ事故から安全になることができます。

2.EBSスナップショットのセキュリティ

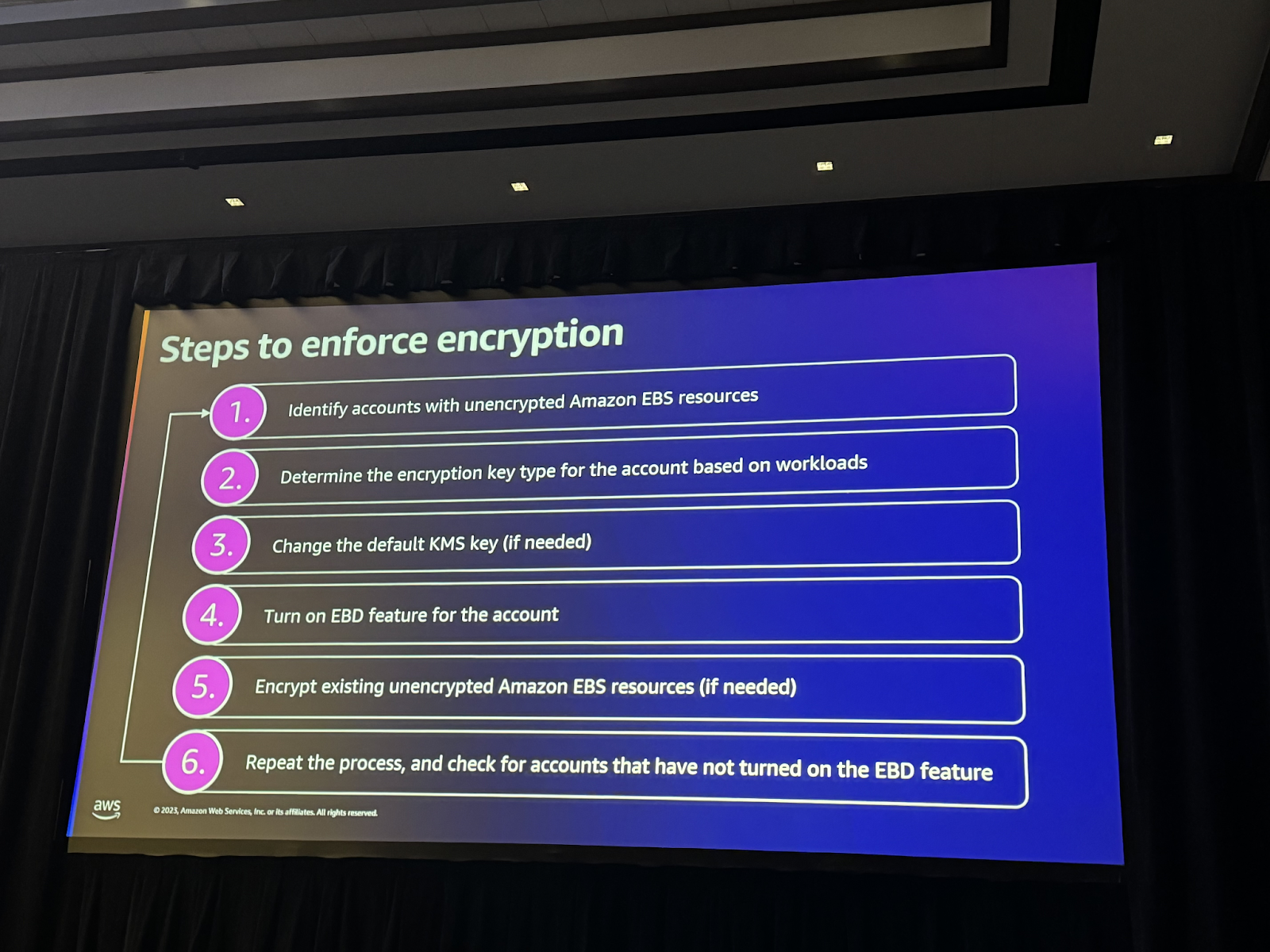

ステップ1.Identify un encrypted Amazon EBS resources

・Configサービスを通じてEBSの暗号化有無を確認することができます。

・AWS CLIを通じてvolumes、snapshots、imagesの暗号化有無を確認することができます。

Step 2.ワークロードに基づいて暗号化キーの種類を決定します。

・Customer managed key(CMK)またはAWS managed Keyをユーザーの状況に合わせて使用することができます。ただし、snapshotを他アカウントに共有できるため、CMKを使うことをおすすめします。

Step 3. Change the default KMS key for EBS encryption.

・Step 2で推奨されるように、default KMS Keyで暗号化されたEBSもCustomer managed keyに変更することができます。

Step 4. Turn on EBD feature for the account.

・必要に応じて、アカウントレベルでEBS暗号化を強制することができます。

・Snapshotsにblock-all-sharing modeあるいはblock-new-sharing modeを適用すれば、アカウントレベルでSnapshotの共有をブロックすることができます。

Step 5. Encrypt existing unencrypted Amazon EBS reousrces (if necessary)

・現在暗号化されていないボリュームは、スナップショットを生成して暗号化を適用した後、ボリュームを再作成して暗号化されたボリュームを生成することができます。

3.snapshotsの一元管理

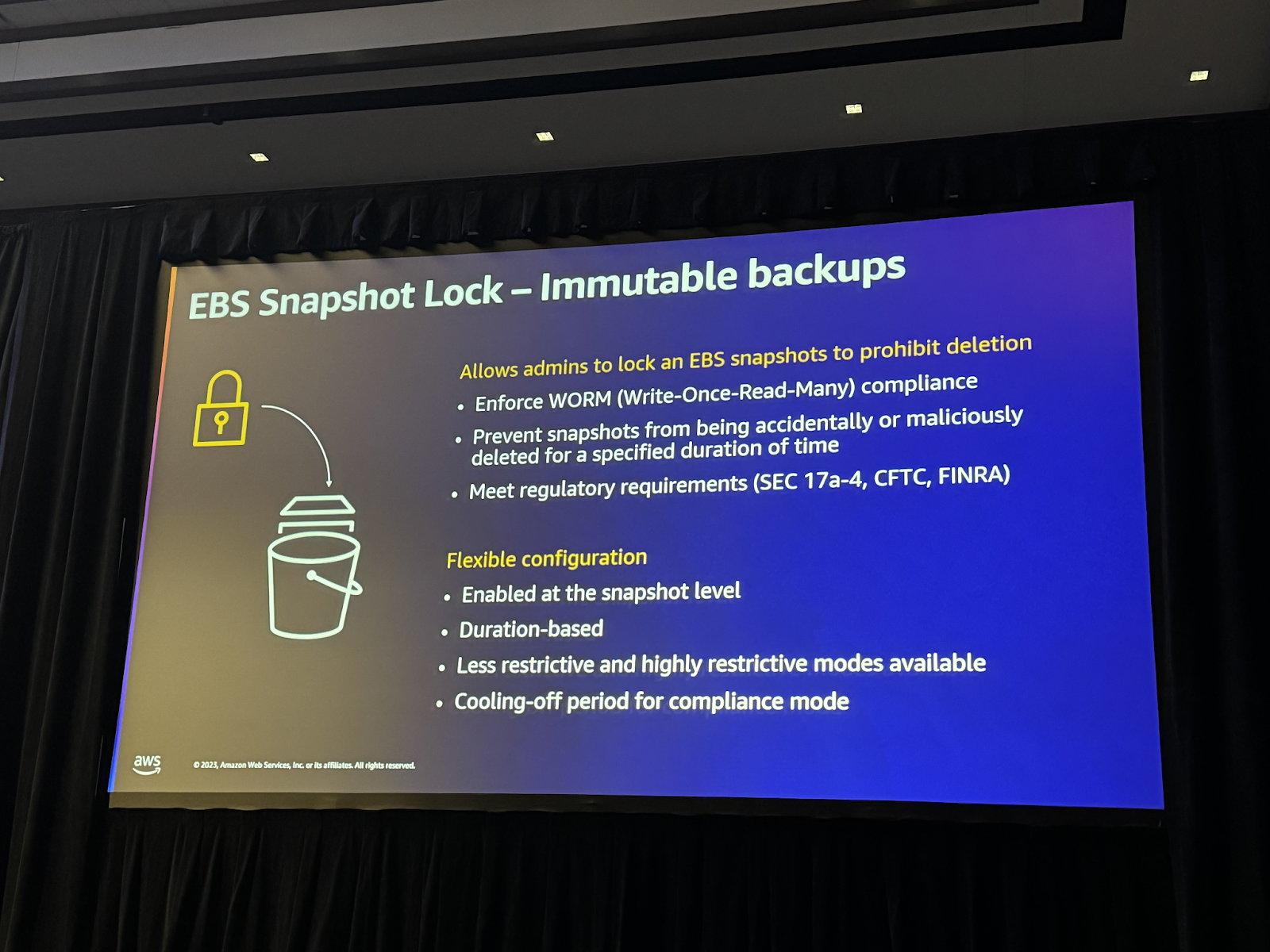

まず、Snapshot Lockでスナップショットをロックすると、誰もこれを削除することができなくなります。これは、WORMストレージ(Write-Once-Read-Many)機能を通じてスナップショットのセキュリティを向上させることができる方法です。 これにより、SEC、CFTC、FINRAなどの特定の規制要件を満たすことができます。

第二に、Recycle Binを活用すれば、EBS Snapshotsの削除期間を設定して悪意のある削除を防ぐことができます。

4.Amazon Data Lifecycle Managerの紹介

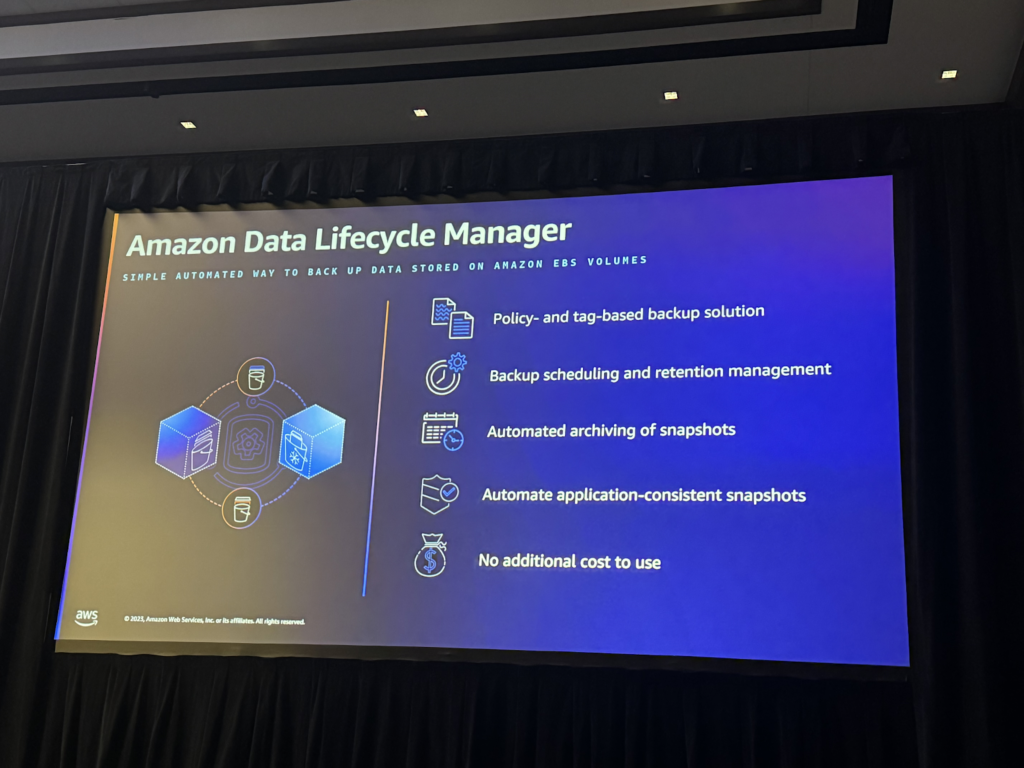

Amazon Data Lifecycle Manager(Amazon DLM)を使用してポリシーを設定すると、スナップショットを自動的に生成して管理することができ、DLMポリシーを実行するのに費用が発生しません。

また、クロスリージョンコピー、共有およびスナップショットアーカイブの自動化、バックアップスケジューリングなど、多くの作業をAmazon DLMを通じて問題を解決することができます(ただし、System Manager Agentがインストールされている必要があります)。

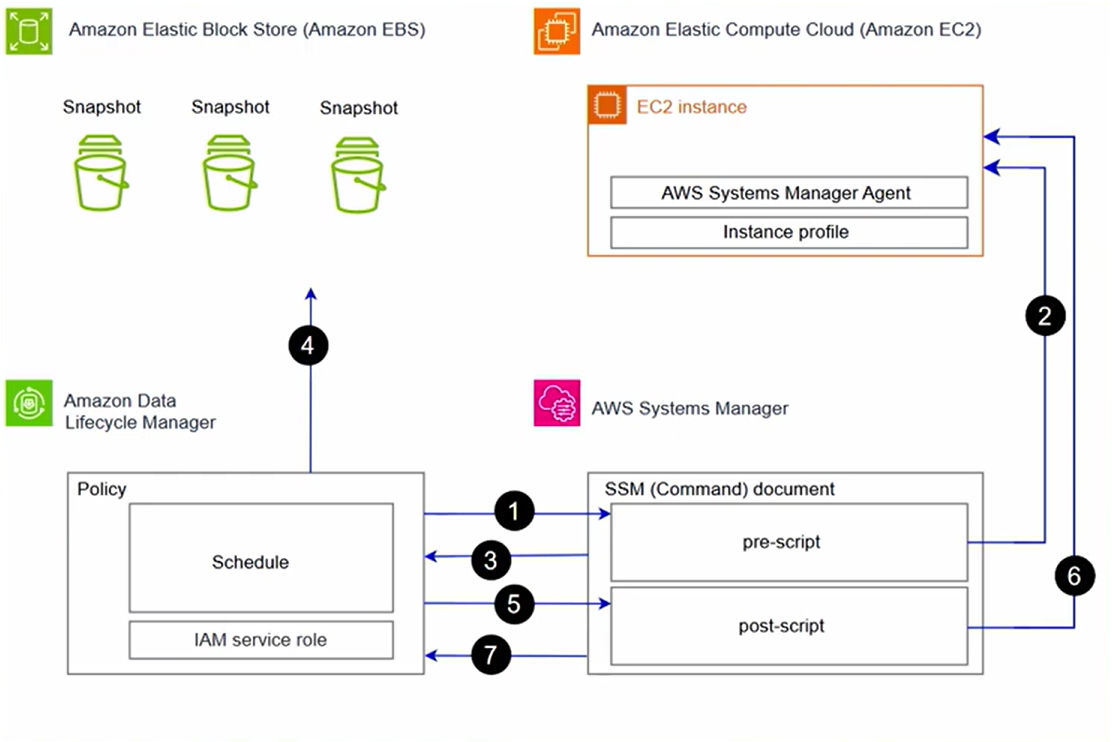

※DLMのロジック

1.System Managerにpre-scriptを要求します。

2.EC2 Instanceでpre-scriptコマンドを実行します。

3.pre-scriptの結果をDLMに伝達します。 (Success or Fail)

4.Snapshotを実行します。

5.SSM-Agentにpost-scriptを要請します。

6.post-script コマンドを実行します。

7.post-scriptの結果をDLMに伝達します。

8.EBS Snapshotが完了します。

5.AmazonのEBS Snapshotsストレージ

EBS Snapshots Archieve tierを利用すれば、長期間、より安いコストで利用することができます。

セッションを終えて

いつもEBSを使用していますが、セキュリティについてはあまり考えていませんでした。 今回のセッションで多くのことを学びましたが、整理すると大きく2つあります。

一つ目はEBS Volumeの暗号化です。EBS Volumeを暗号化するために様々なKeyを活用することができ、アカウントレベルでボリュームを暗号化することができることを知りました。 これは、顧客の環境に応じて多様に活用することができます。

二番目にバックアップを行うDLMはSnapshotに対する管理を支援するサービスです。ボリュームに対するLife Cycle管理について紹介し、DLMを通じてより有機的に構成できることを知りました。 また、ボリュームを保存するArchiveのうち、EBS Snapshot Archive Tierを知り、これを通じてVolumeを有機的に管理し、コスト効率について考えさせられるセッションでした。

これをうまく活用すれば、ブロックストレージのライフサイクルを構成して、セキュリティに優れた環境を構成するのに役立つと思います。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner