MEGAZONEブログ

The AWS data-driven perspective on threat landscape trends

AWSのデータに基づく脅威動向の展望

Pulisher : Cloud Technology Center イ・イェウン

Description : 脅威の検知方法や脅威インテリジェンスをDDoS防御にどのように切り替えるか、GuardDutyに関する内容について紹介したセッション

はじめに

Amazon GuardDuty、AWS Shield、AWS WAFなどのセキュリティサービスを活用してAWSの顧客とアカウントをどのように保護するのか、主要なセキュリティトレンドと具体的な実例を提示し、AWSの脅威インテリジェンスを活用してインフラを保護し、安全性と可用性を確保する方法について説明します。

このセッションを通じて、AWSで脅威環境をどのように把握し、対応するのかについての深い理解を得るために申し込みました。

セッションの概要紹介

このセッションでは、どのように脅威検知を行うのか、脅威インテリジェンスをDDoS防御に転換する、GuardDutyについての内容を話したセッションでした。

まず、DDoS(分散型サービス拒否)攻撃の動向について説明しました。

以前は主にネットワーク層で発生したイベントが今年はアプリケーション層で発生しており、特に、悪意のあるアクターが新しい戦術を導入し、プロキシの使用とオープンなプロキシを活用してDDoSを実行する傾向が高まり、これらのアクターを追跡するためにAWSはプロキシドライバなどの方法を使用しています。

また、ボットネットやアプリケーション層でのDDoS攻撃も観測されています。このような傾向から、AWSは顧客のネットワークを効果的に保護するための対応戦略を開発しています。

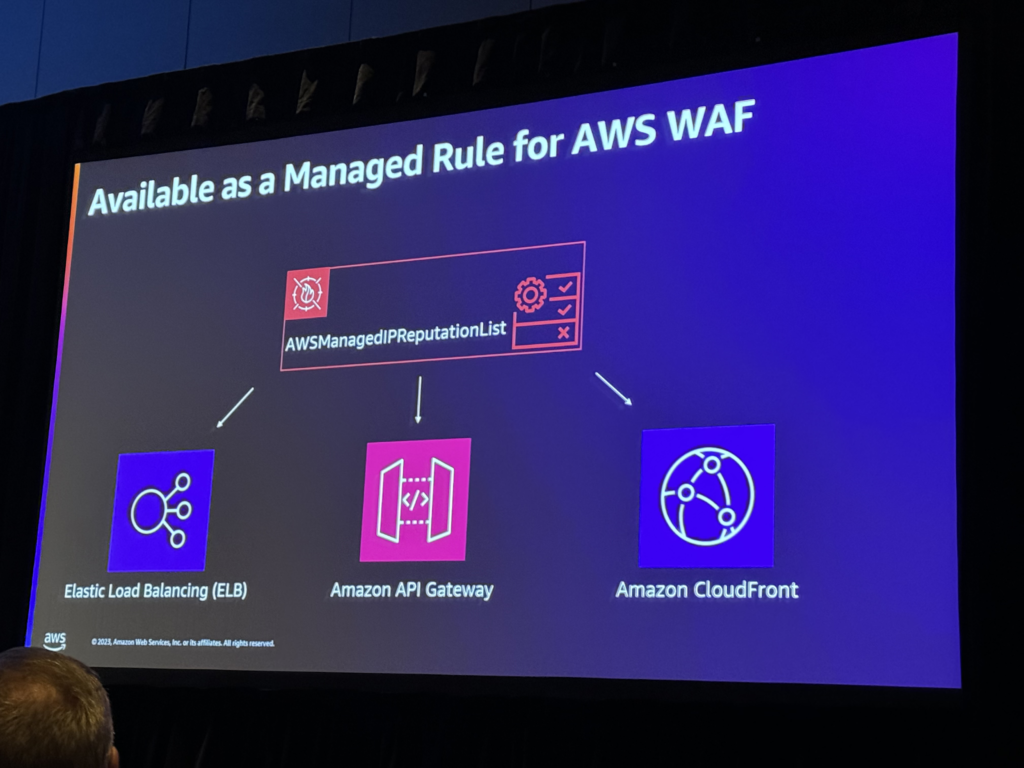

分散型サービス拒否(DDoS)攻撃に対応するため、AWSはDDoSインフラストラクチャを追跡して悪意のある攻撃者を特定し、ブロックリストを作成する作業を実施しています。このリストはAWSネットワーク全体に適用され、アプリケーション層でのDDoS攻撃を効果的に緩和するのに役立ちます。

このリストはAWS WAFマネージドルールグループに含まれ、ユーザーが活用することができ、AWSのDDoS防御戦略は多層的で効果的なアプローチを採用しています。最終的に、この防御戦略は、AWSのお客様に安全で迅速な対応機能を提供します。

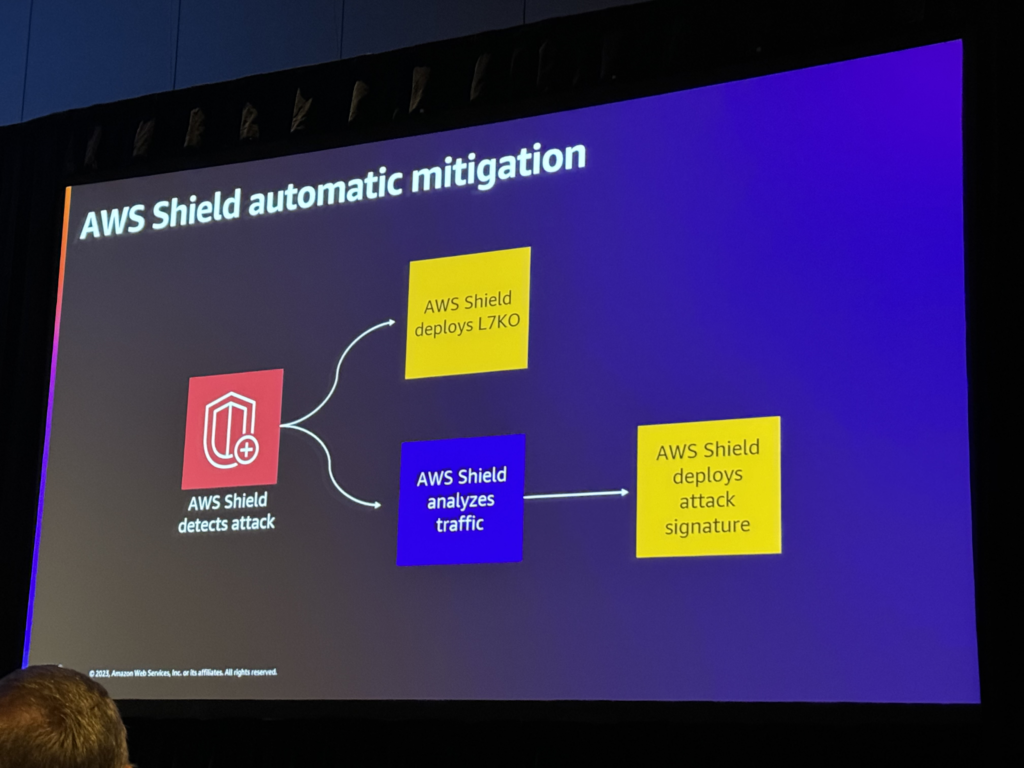

また、Shield Advanced Layer 7の自動緩和機能が紹介され、MadPotというグローバルな脅威インテリジェンスの収集方法についても言及されました。MadPotは、全世界に10,000以上のセンサーを配備し、毎日1億件以上の悪意のある試みを検知・分類し、これにより、グローバルな視点でトレンドを分析し、興味深い事実を学ぶことができると紹介されました。

このデータを通じて、AWSは内部セキュリティシステムの水準を高めており、GuardDuty、WAF、Shieldなどと統合してネットワークのセキュリティ態勢を確認し、改善しようとし、その他様々なハッキンググループとの協力を通じて悪意のある行為者の行動を追跡し、AWSはネットワークのセキュリティ強化に取り組んでいることを言及しています。

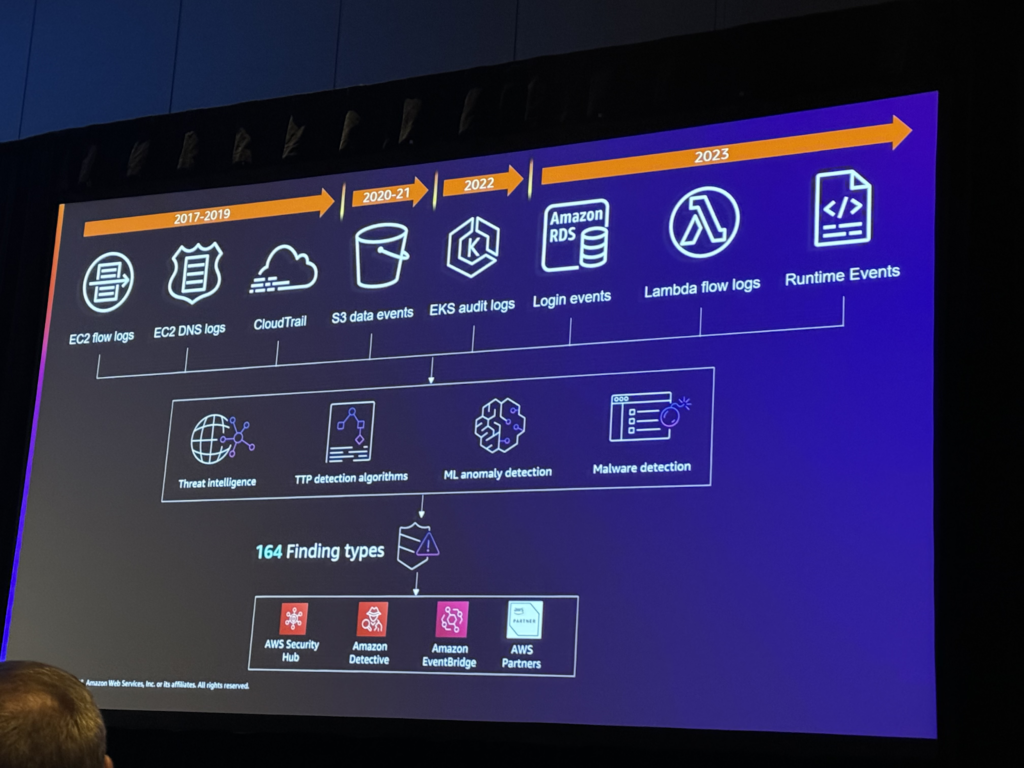

次は、Amazon GuardDutyについてお話しました。Amazon GuardDutyはAWSが提供する脅威検知サービスで、破損したユーザー、インスタンス、アプリケーション層などでの破損を検知します。現在、上位2,000社の顧客のうち約90%がこのサービスを利用しており、5億個以上のEC2インスタンスと数百万個のS3バケットを保護しています。

GuardDutyは、初期にはEC2フローログ、DNSログ、CloudTrailログなどを通じてネットワークアクティビティとユーザーインタラクションを分析し、その後、S3データイベント、EKS監査ログ、RDS Aurora Loginイベント、Lambdaフローログイベント、EKSランタイム保護機能などを追加して様々なログソースから情報を収集します。

このサービスは、脅威インテリジェンスを活用して異常な動作を検出し、サードパーティと連携してフィードを受け取ることもあります。機械学習を使用してアカウント内の異常な行動を識別し、クラスターレベルで様々な行動やマルウェアの検出を行います。

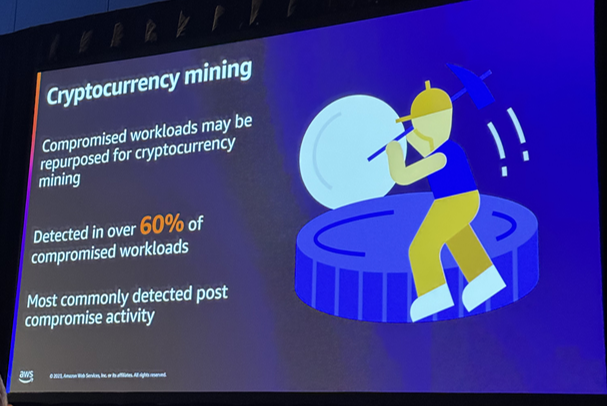

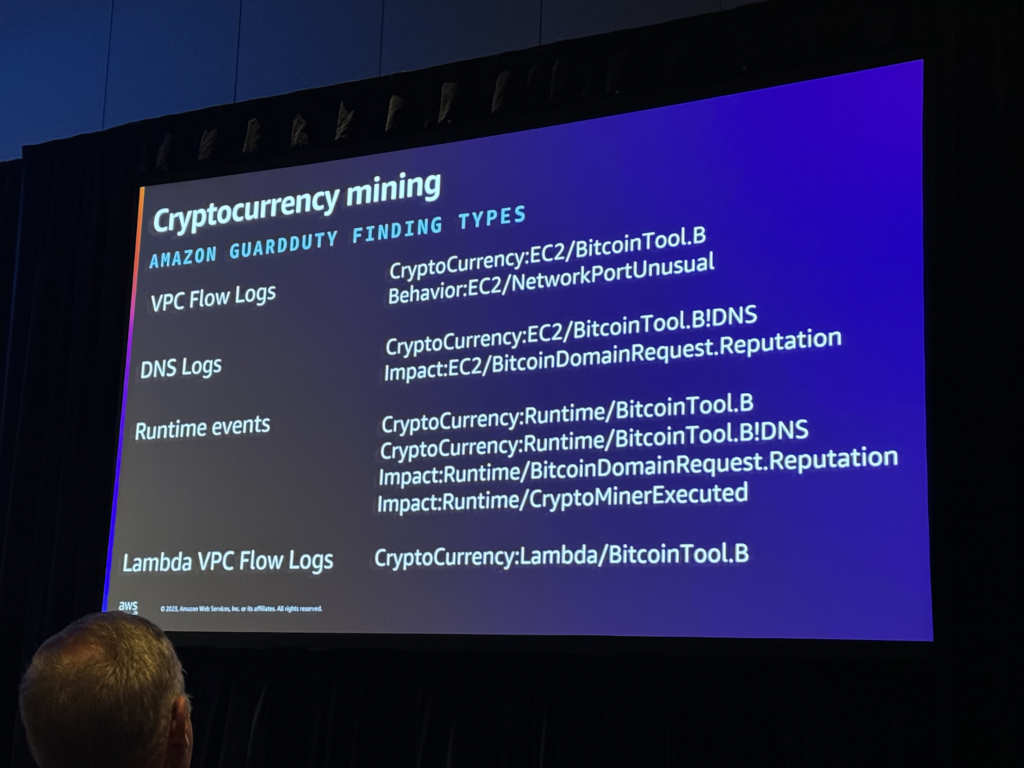

特に暗号通貨マイニングの検出に重点を置いており、そのようなアクティビティが発生した場合、さまざまな結果を提供します。主なシグナルには、暗号通貨マイニング、特定のポートの使用、DNSクエリの分析などがあり、お客様は自動応答、Lambda関数のトリガー、パートナーツール、Amazon Detectiveを活用して対応することができます。

また、GuardDutyはIPアドレス、ポート、プロトコル、DNS名などを通じて暗号通貨マイニングに関連する様々な情報を提供し、ランタイム保護を使用する場合、EC2、EKS、ECS、Fargateなど様々な環境でこれを活用することができ、関連する検出タイプについても上の写真で確認することができます。

この他にも、様々な攻撃タイプに対する検知結果をまとめ、トラフィックパターンを通じたDDoS攻撃の内容や、検知を回避するためのHTTPやTLSを通じたDNSの使用など、より精巧な傾向が発生していると言及するなど、新しいタイプについての内容を話し、発表が終わりました。

セッションを終えて

AWSのセキュリティサービスを通じて目撃した実際の事例を共有し、AWSが脅威環境にどのように対処しているかについてのデータベースの洞察を提供しました。DDoS攻撃のような様々なセキュリティの課題について、様々な視点から取り上げられ、幅広い視野を持つことができたセッションでした。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner