MEGAZONEブログ

AWS re:Invent 2024 セッションレポート #KUB315|Amazon EKSでKubernetesワークロードを保護

Securing Kubernetes workloads in Amazon EKS

セッション概要

- タイトル:Securing Kubernetes workloads in Amazon EKS

- 日付:2024年12月2日(月)

- Venue: Wynn | Level 1 | Lafite 4 | Content Hub | Pink Screen

- スピーカー:

- Micah Hausler(Principal Software Engineer, Amazon Web Services)

- George John(Sr Product Manager, Amazon Web Services)

- 業界: Cross-Industry Solutions

- 概要:Kubernetesクラスタは、複数のコンポーネントと構成を持つ複雑な環境になる可能性があります。ソフトウェアサプライチェーン、制御プレーン、ワーカーノード、およびPODセキュリティポリシーの確保は、不正アクセス、リソースの搾取、およびデータ漏洩を防ぐために不可欠です。このセッションでは、Amazon EKS クラスターを保護するのに役立つ機能について学びます。セキュリティとプラットフォーム管理者が顧客にビジネス価値を提供しながら、Amazon EK に依存する情報、システム、資産を保護する方法についてのガイドラインを入手してください.このセッションでは、Amazon EKS、Amazon ECR、AWS Identity and Access Management (IAM)、ネットワークセキュリティに関するセキュリティガイドラインについて説明します。

はじめに

このセッションを通じて、Kubernetesワークロードのセキュリティを強化する方法を学ぶことができました。

目次は、1.クラスタ範囲セキュリティ制御、2.インフラストラクチャ範囲セキュリティ制御、3.アプリケーション範囲セキュリティ制御で構成されています。

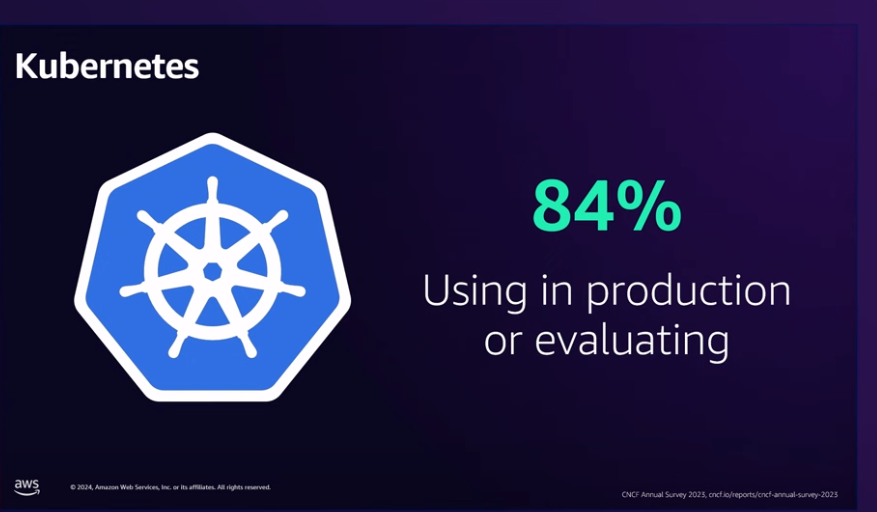

EKS採用の増加

CNCFの調査によると、84%はKubernetesを運用系、検証系に使用しており、毎年数千万のEKSが実行されており、年々増加しているそうです。

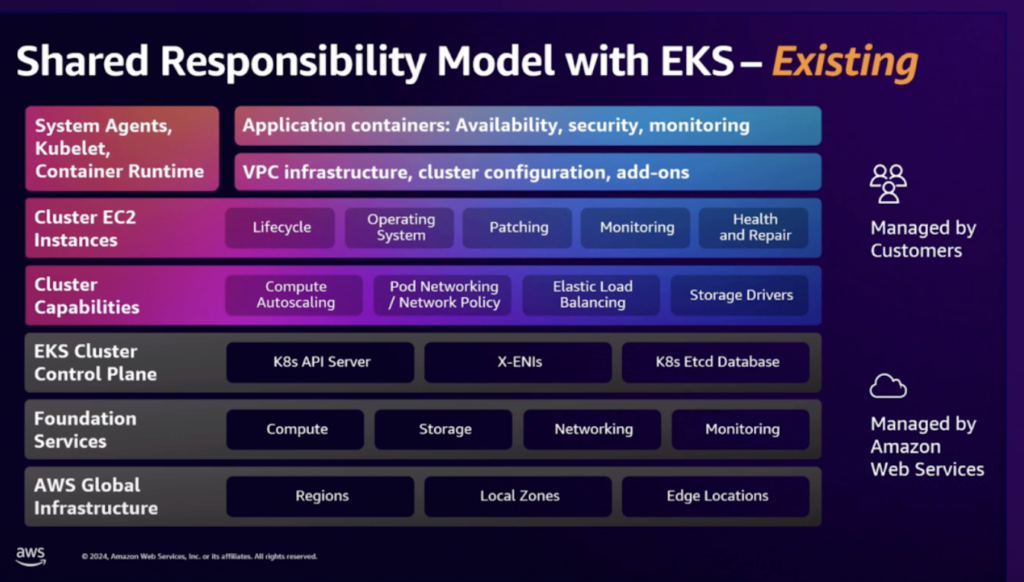

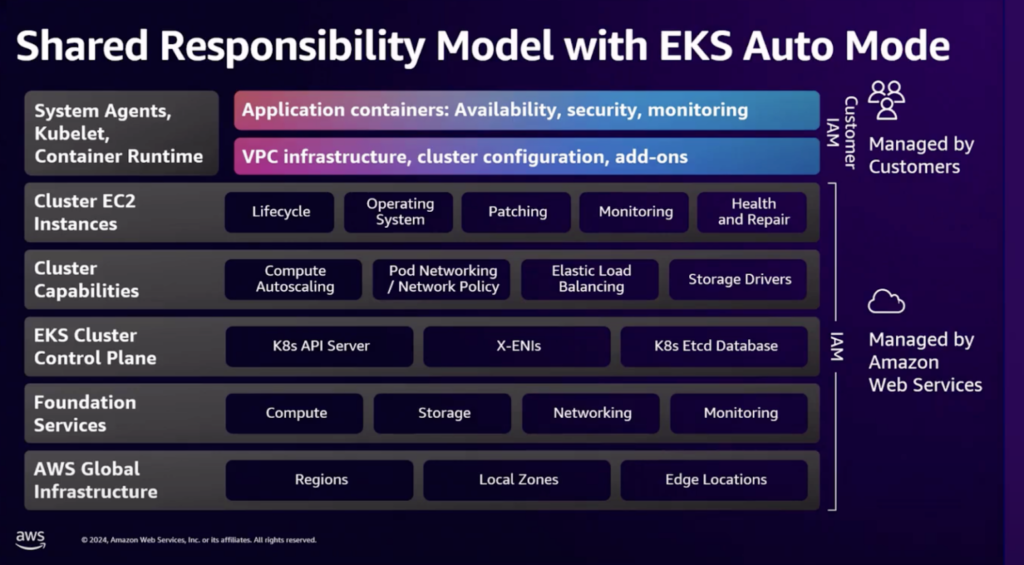

EKSを使用すると、EKS Cluster、基盤サービス、グローバルインフラストラクチャはAWSによって管理され、顧客はデータプレーンとクラスタのパッチ/拡張/管理を直接管理する必要があります。

クラスタ範囲セキュリティ制御

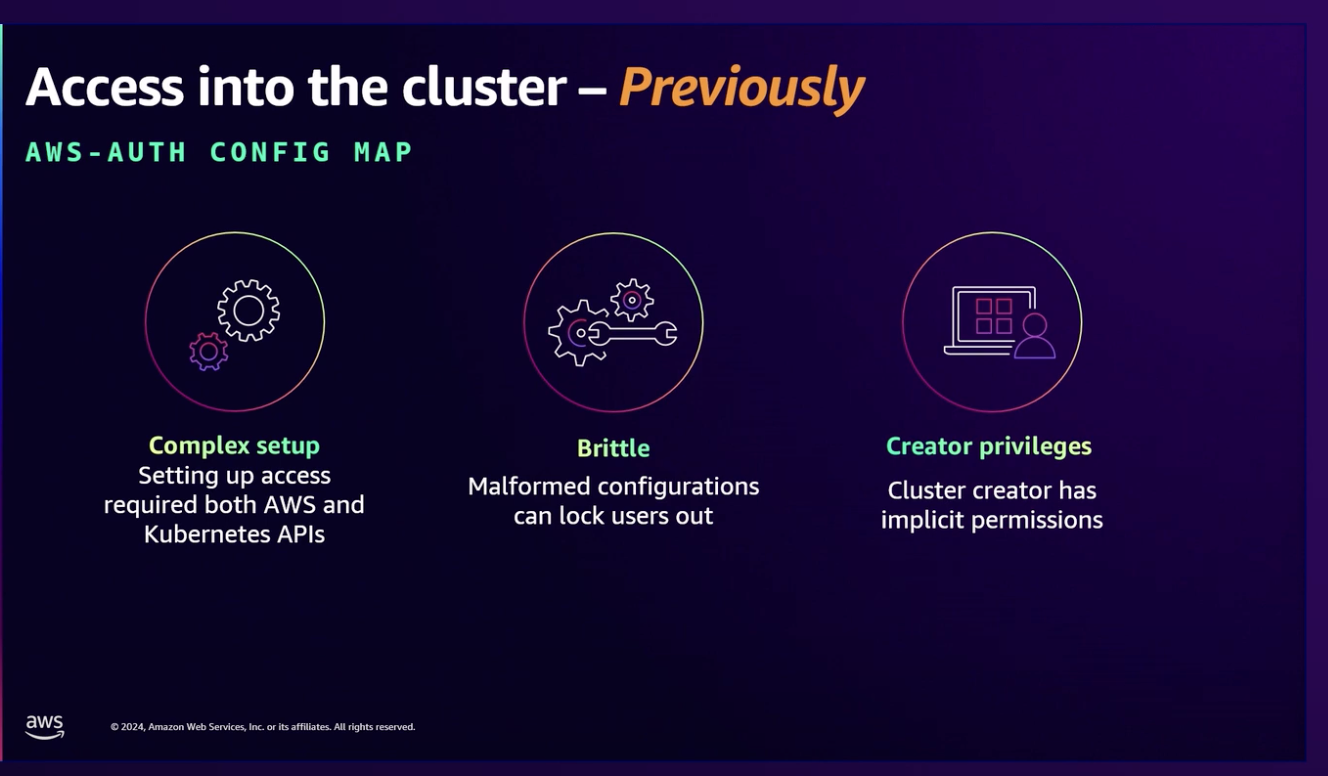

以前の方法は、Auth Config Map を使用して Cluster にアクセス制御をする方法でした。そのため、AWSとKubernetes APIの両方に設定する必要がある複雑さがありました。

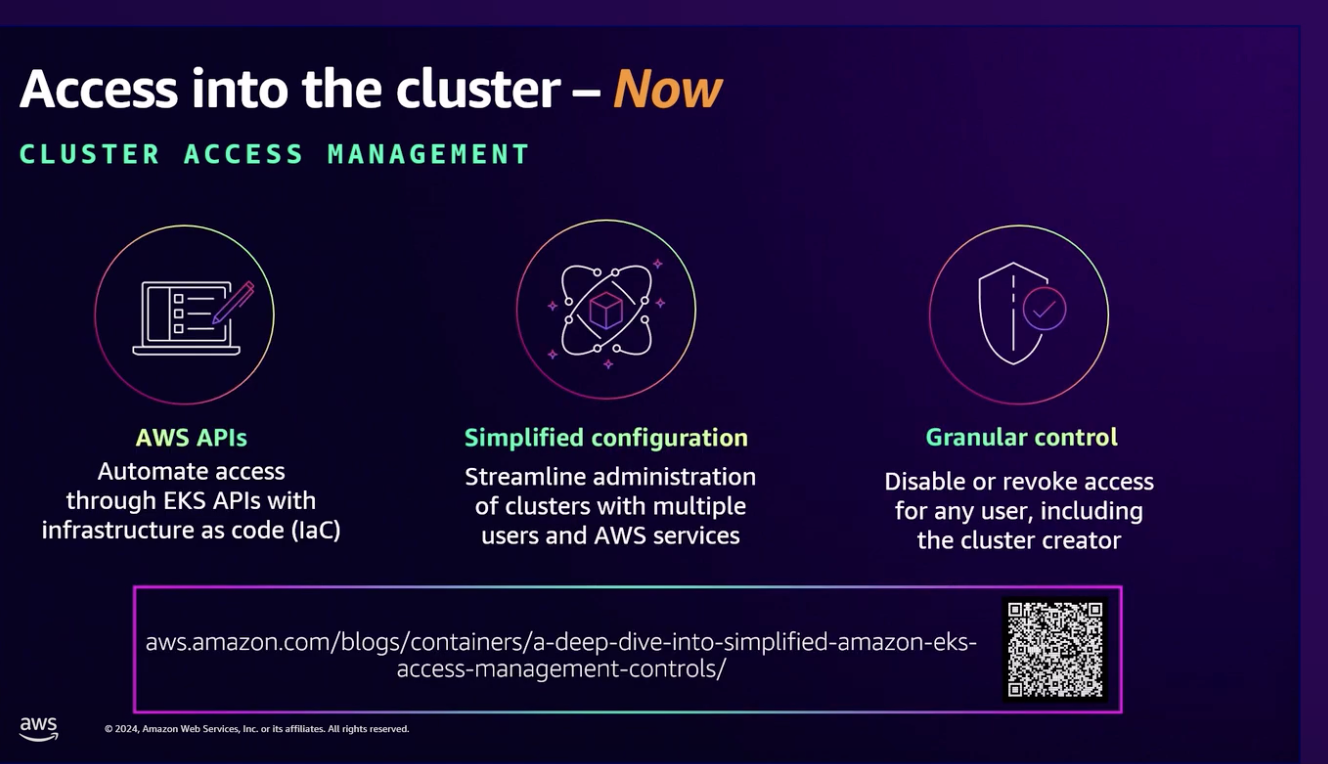

現在は Cluster Access を利用して AWS API のみを設定すれば、簡単で細かい制御ができるようになりました。 (ブログ注:https:

//aws.amazon.com/ja/blogs/containers/a-deep-dive-into-simplified-amazon-eks-access-management-controls/)

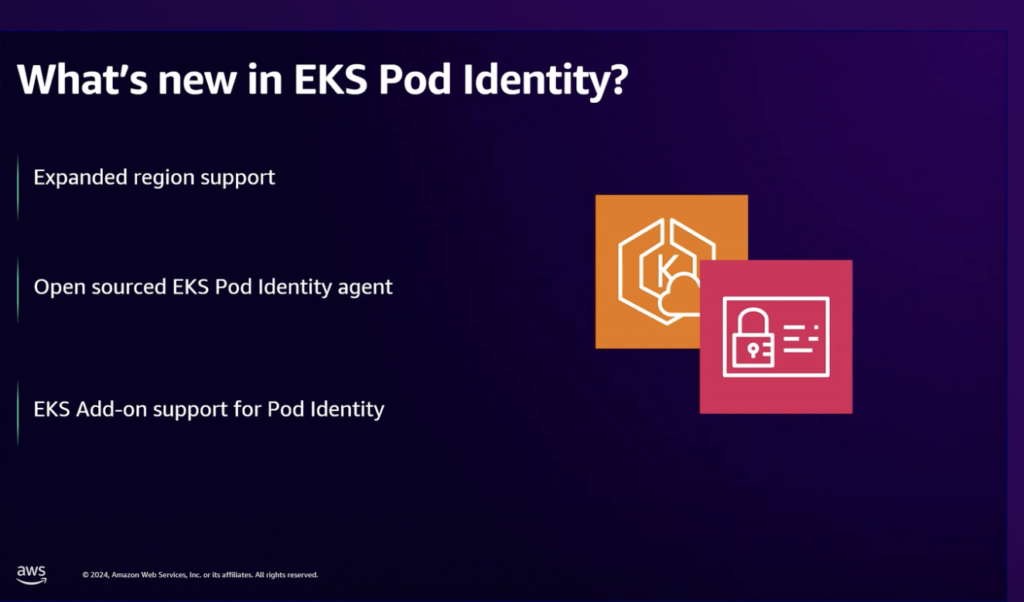

そのため、既存のIRSA(IAM Roles For Service Accounts)方法を書いたことをEKS Pod Identityの書き方に変更しました。 EKS Pod Identityには以下の3つの新機能があり、そのうちにEKSアドオンもサポートする機能が一番待っていた機能です。以前は、Application には Access を使用できますが、EKS Add-on は IRSA のみ使用でき、Access で一貫性を持たせず、適用を心配しました。

インフラストラクチャ範囲セキュリティ制御

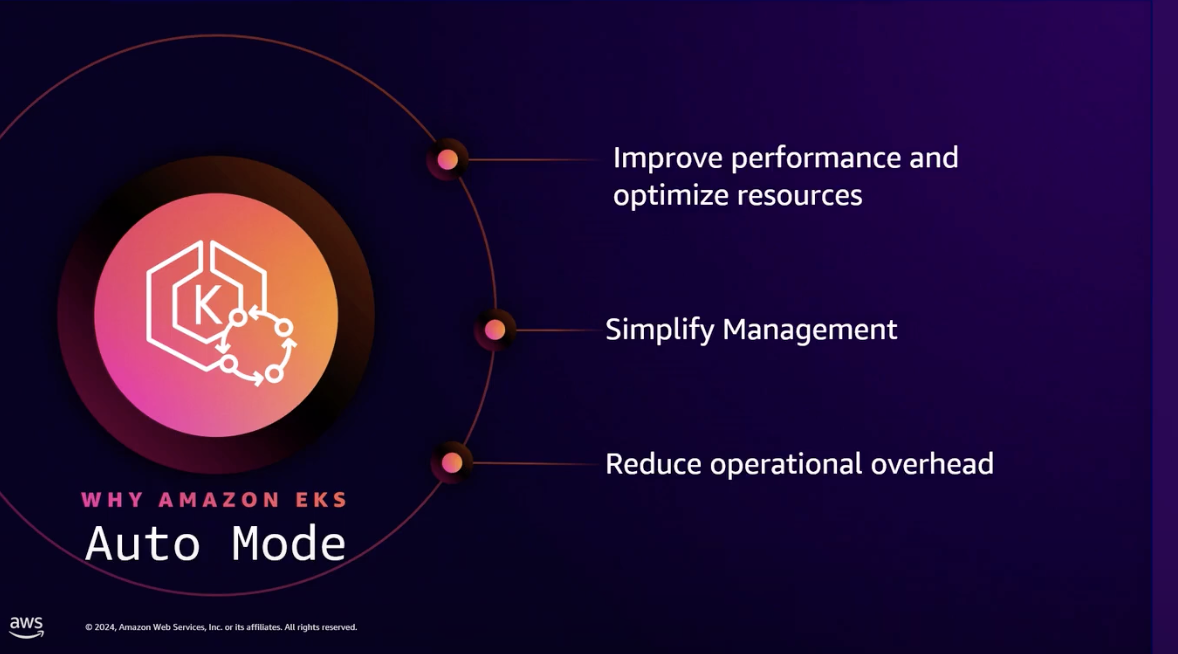

今回はEKS Auto Modeという新機能がリリースされ、この機能を使用すると、ノードインスタンスもAWSで管理できるようになり、Podのみをデプロイするだけで運用負荷を軽減できます。 (内部的にKarpenterを使用します。)(関連リンク: https: //aws.amazon.com/ja/eks/auto-mode/)

Auto Modeを適用すると、既存のCluster EC2 InstncesおよびCluster CapabilitiesゾーンがAWSの運用管理に移行するようになります。

この機能に加えて、インフラストラクチャスコープのセキュリティの観点から、以下の3つが追加の検討対象です。

- SSMを使用したインスタンスアクセスの制限と最小化

- コンテナ最適化OSの使用

- CIS Amazon EKSベンチマークで設定を確認する

アプリケーション範囲セキュリティ制御

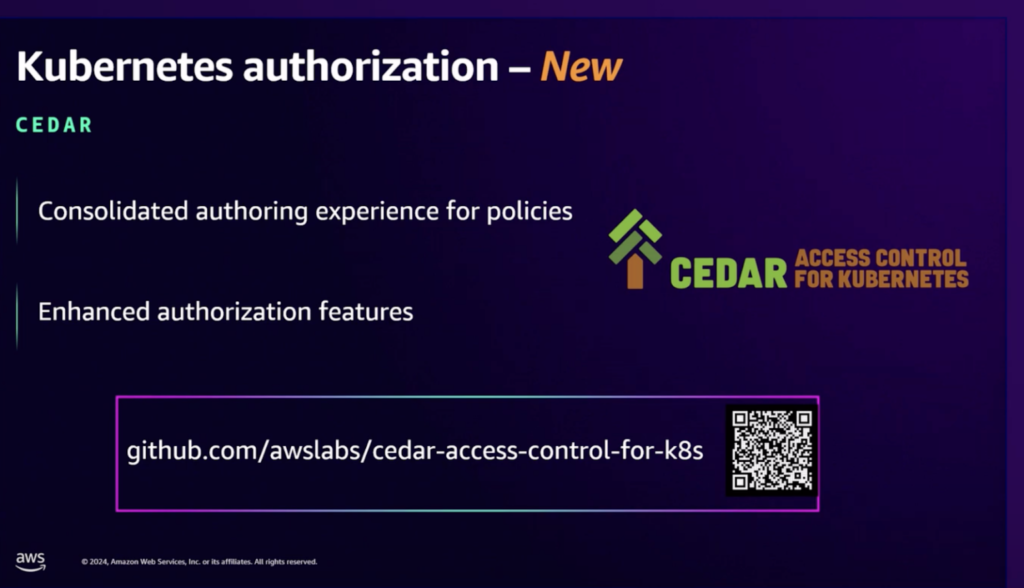

アプリケーションセキュリティ部分に Kubernetes API アクセス制御ができる Cedar を紹介します。 Cedarのホームページには以下のように記載されています。

「このプロジェクトは、ユーザーがCedarポリシーを使用してKubernetes APIリクエストへのアクセス制御を強制できるようにします。ユーザーは、要求またはユーザー属性ベースのルール、ラベルベースのアクセス制御、条件、拒否ポリシーの実施などの機能をサポートするKubernetesの承認ポリシーを動的に作成できます。ユーザーは、許可ポリシーと同じファイルにエントリポリシーを作成し、ポリシーの作成者に作成および推論するための単一の言語を提供することもできます。

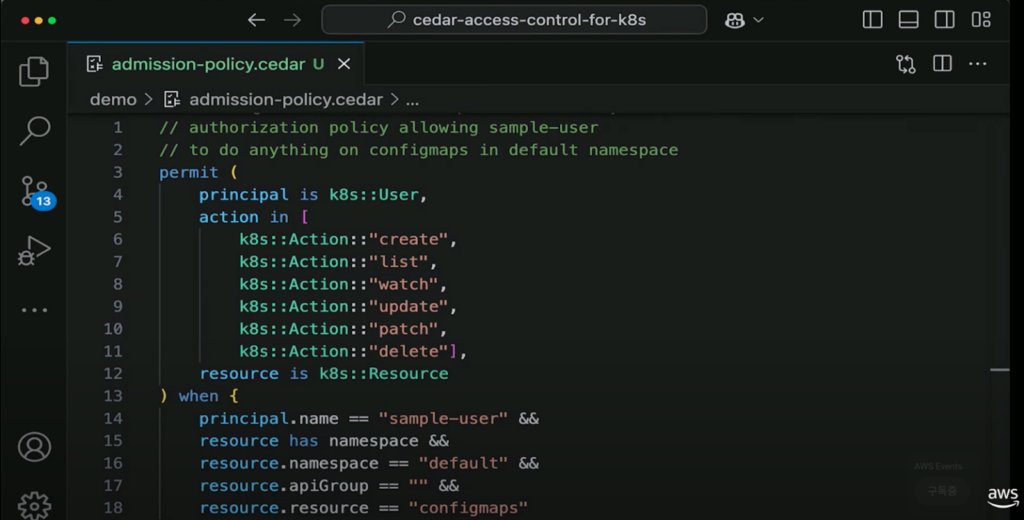

以下のようにコードを作成してポリシーを生成でき、管理したり、Gitでソース管理を行うことができます。

まとめ

このセッションを通じて、既存に構築されていたEKSにもっと補完的で運用最小化をする方法を学ぶことができます。

- Access Entry を適用することで、クラスターのアクセス制御を AWS API だけで制御できるように構築できます。

- Pod Identityを使用してEKS Addonにも設定できるため、ApplicationとEKS Addonの両方を一貫してPod Identityに設定できます。

- Amazon EKS Auto Mode で Node Group を自動的に管理することで、運用最小化を実現しました。

- Cedarを使用してアプリケーションセキュリティを適用できるようになりました。

上記はすべて、お客様のEKSに適用できるメリットがある機能です。既存のEKS構築プロセスに上記の機能を適用して、よりアップグレードされたEKSを構築/運営してください。

記事 │MEGAZONECLOUD Strategic Technology Center(CTC) Cloud Native Platform Team ソ・ヒョンチョル

この記事の読者はこんな記事も読んでいます

-

Compliance & Identity re:Invent2024 Security StorageAWS re:Invent 2024 セッションレポート #STG306-R|Amazon S3に対するセキュリティパターンについての深堀り

Compliance & Identity re:Invent2024 Security StorageAWS re:Invent 2024 セッションレポート #STG306-R|Amazon S3に対するセキュリティパターンについての深堀り -

Cloud Operations Compliance & Identity re:Invent2024 SecurityAWS re:Invent 2024 セッションレポート #COP327|AWSベースの生成型AIの監査とコンプライアンスを加速

Cloud Operations Compliance & Identity re:Invent2024 SecurityAWS re:Invent 2024 セッションレポート #COP327|AWSベースの生成型AIの監査とコンプライアンスを加速 -

Compliance & Identity Networking re:Invent2024 SecurityAWS re:Invent 2024 セッションレポート #NET205|集中型ネットワーク・トラフィック・インスペクション:重要な洞察と学び

Compliance & Identity Networking re:Invent2024 SecurityAWS re:Invent 2024 セッションレポート #NET205|集中型ネットワーク・トラフィック・インスペクション:重要な洞察と学び