MEGAZONEブログ

Secure access to AWS with ZTNA 2.0 (sponsored by Palo Alto)

ZTNA 2.0によるAWSへのセキュアなアクセス(パロアルト主催)

Pulisher : Enterprise Managed Service Group ワン・ヒョンシク

Description:VPNとは差別化されたZTNA(Zero Trust Network Access)のアクセス制御方法とセキュリティ概念と技術について紹介するセッション

はじめに

一般的なセキュリティソリューションによるアクセス制御とは異なる強力なセキュリティ体系であるZTNA(Zero Trust Network Access)についてのセッションです。システムを運営していると、ソリューションエンジニアのような組織のネットワークに常駐していないユーザーからアプリケーションやデータにアクセスしなければならない状況が発生します。この時、VPNとは差別化されたZTNAへのアクセス制御方法について認識し、ZTNA 2.0がどのような強化されたセキュリティ概念と技術があるかを学びます。

セッションの概要紹介

このセッションでは、Palo Alto NetworksのPrisma AccessのZTNA 2.0を使用して内部アプリケーションのセキュリティを向上させる方法をご紹介します。Prisma AccessのZTNA 2.0は、クラウド規模のセキュリティのためにクラウド上に特別に構築され、共通のポリシーフレームワークを中心に設計されており、AWS環境とのトラフィックのセキュリティを維持しながら、優れたユーザーエクスペリエンスを提供するために、内部アプリケーションの詳細かつ継続的な検査を提供します。このプレゼンテーションは、AWSパートナーであるPalo Alto Networksが提供します。

ゼロトラスト・ネットワーク・アクセス(ZTNA)は、これらの問題を解決するためのより効果的なアプローチです。

ZTNAは、リモートおよびハイブリッドワークのための強力なセキュリティソリューションであり、サイバー脅威に対応するための優れた方法です。

ZTNAを使用すると、ユーザーはVPNを使用せずにアプリケーションに直接接続することができます。

ZTNAはユーザーとデバイスをアプリケーションレベルで保護します。

ZTNAはスケーラブルで管理が容易です。

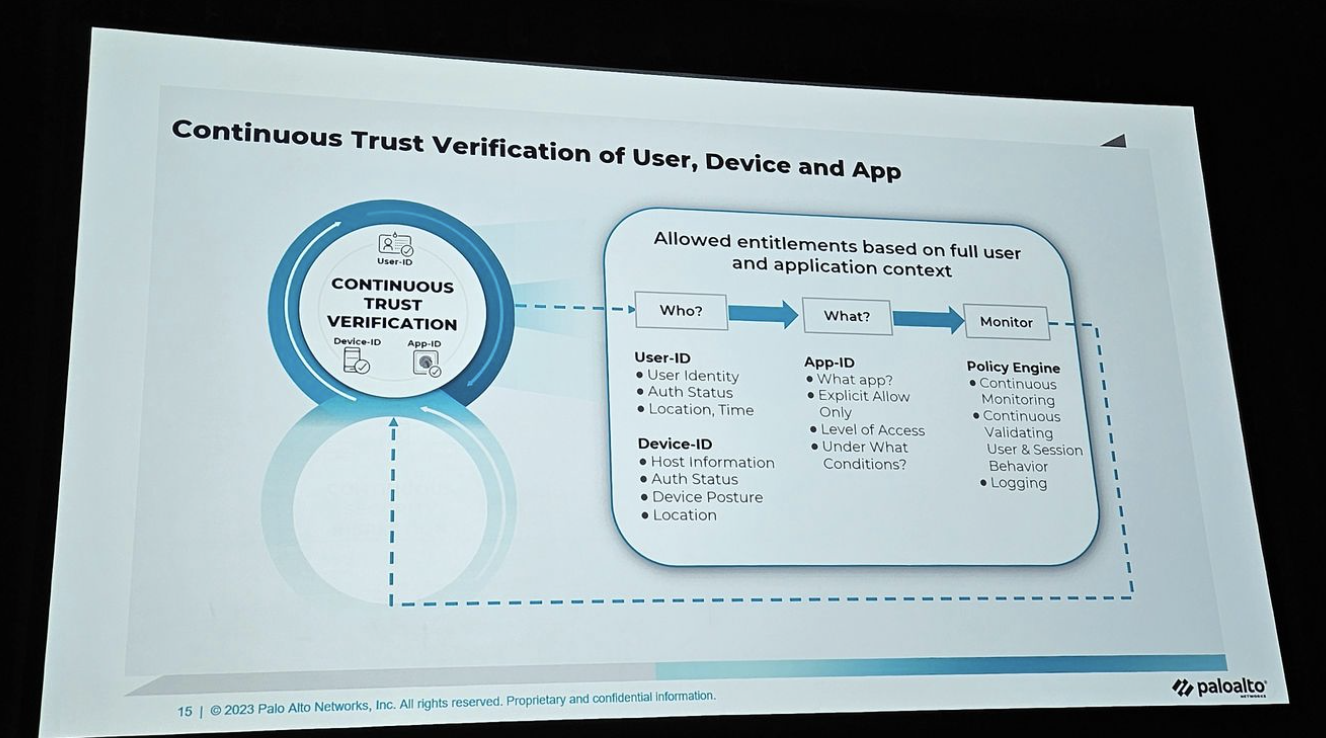

ZTNA 2.0は、ユーザーとデバイスを継続的に検証するため、ユーザーの認証情報が盗まれたり、デバイスがマルウェアに感染した場合でも、攻撃者がアプリケーションにアクセスすることはできません。

発表者が言及したFacebookとFarmVilleの例は、ZTNA 2.0の必要性を示しています。Facebookは一般的なドメイン名を使用しているため、ユーザーはFacebookのサブ機能であるFarmVilleにアクセスすることができます。ZTNA 2.0を使用すると、ユーザーにFarmVilleへのアクセス権のみを付与することで、この問題を解決することができます。

ZTNA 2.0は以下のような特徴があります。

・ユーザーの作業に応じて権限を動的に付与します。 したがって、攻撃者はユーザーの権限を悪用して他のアプリケーションにもアクセスすることができません。

・プライベートアプリケーションを外部から保護します。 したがって、攻撃者はアプリケーションのIPアドレスを知っていてもアクセスすることができません。

・ユーザー、デバイス、アプリケーションを継続的に検証し、攻撃から保護します。これにより、ユーザーの認証情報が盗用されたり、デバイスがマルウェアに感染した場合でも、攻撃者がアプリケーションにアクセスできないようにします。

・ユーザーに必要最小限の権限を付与し、ユーザーエクスペリエンスを向上させます。ユーザーが不要な機能にアクセスできないようにすることで、セキュリティを強化しながら、ユーザーの生産性を向上させることができます。

・さまざまな環境に簡単に導入できます。これにより、企業は既存の環境に簡単に統合してセキュリティを強化することができます。

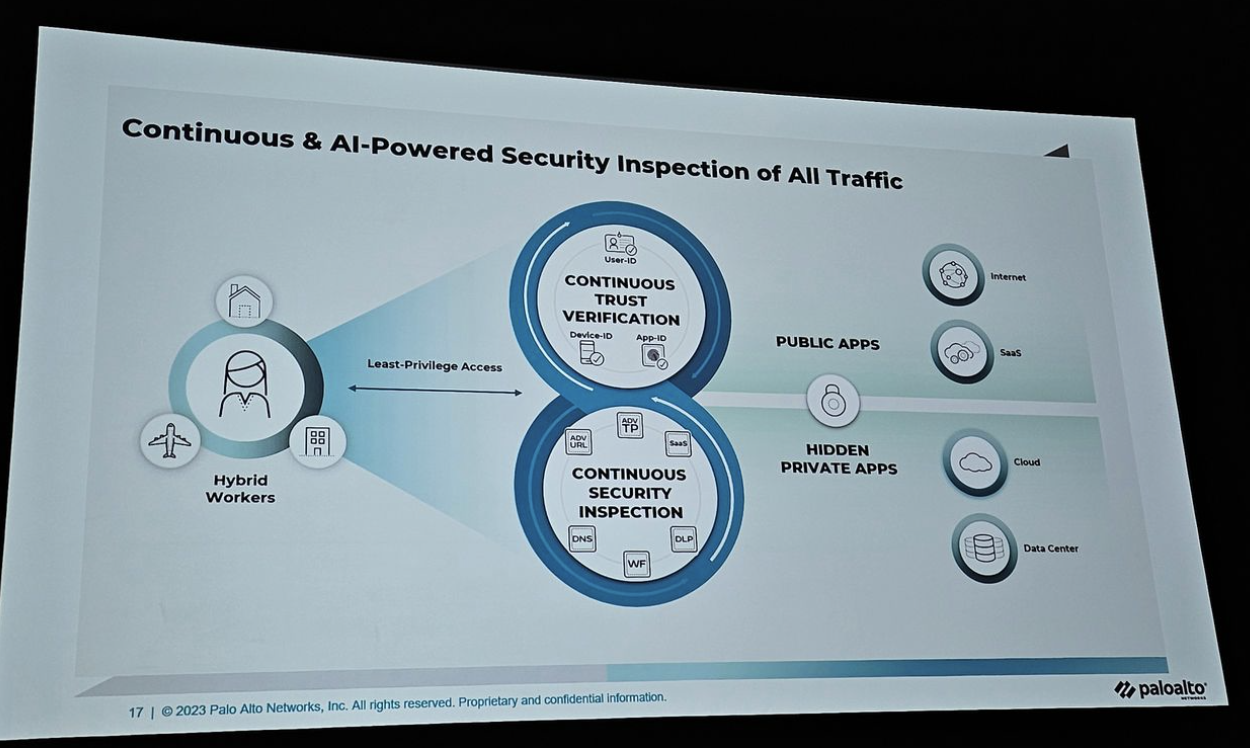

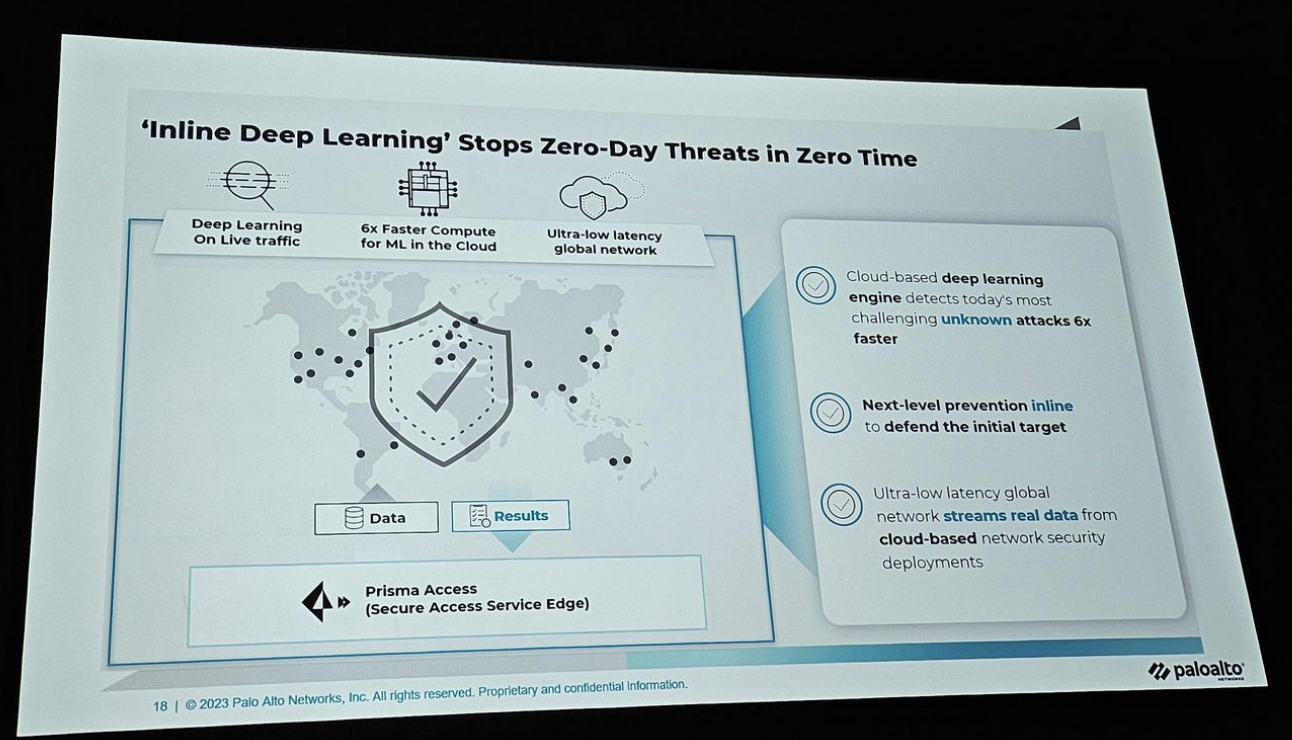

AIは、従来のセキュリティ技術よりも迅速かつ正確に脅威を検出することができます。これにより、攻撃者が攻撃を実行する前に攻撃を阻止するのに役立ちます。

AIは、脅威の経路と影響をよりよく理解するのに役立ちます。これにより、より効果的に攻撃に対応することができます。

AIは、自動化された脅威対応により、攻撃をより迅速かつ効率的に解決するのに役立ちます。

AIを使用してセキュリティを強化することは、現代のビジネス環境において重要な役割を果たし、AIは従来のセキュリティ技術よりも強力で効果的な脅威の検知、分析、対応を可能にします。

・AIの重要性:AIは、現代のビジネス環境でセキュリティを強化するために不可欠なツールになりつつあります。AIは、従来のセキュリティ技術よりも迅速かつ正確に脅威を検知・分析することができ、攻撃をより効果的に遮断し、対応するのに役立ちます。

・AIの限界:AIは完璧ではありません。 AIアルゴリズムはエラーを犯す可能性があり、攻撃者はAIを迂回するための新しい方法を開発することができます。 したがって、AIは常に既存のセキュリティ技術と一緒に使用する必要があります。

このような状況において、ZTNA 2.0は以下の脅威防止機能を提供します。

・高度な脅威防止:IPSエンジンを使用して、マルウェア、ランサムウェア、その他の脅威を検出し、ブロックする高度な脅威防止機能を提供します。IPSエンジンは、署名ベースの検出と高度な生体認証検出を組み合わせることで、脅威をより効果的に検出することができます。

・サンドボックス検出:サンドボックス検出機能を使用して、未知のファイルやプロセスを分析し、マルウェアやその他の脅威を特定します。この機能により、マルウェアが検出を回避するために使用する方法を認識します。

・フィルタリング機能:フィルタリング機能を使用して、悪意のあるURL、ファイル、メールなどをブロックし、DNSセキュリティでDNS攻撃をブロックすることもできます。

・SASアプリケーションセキュリティ:SASアプリケーションセキュリティ機能を使用してSASアプリケーションを保護し、SASアプリケーションのデータを保護するのに役立ちます。

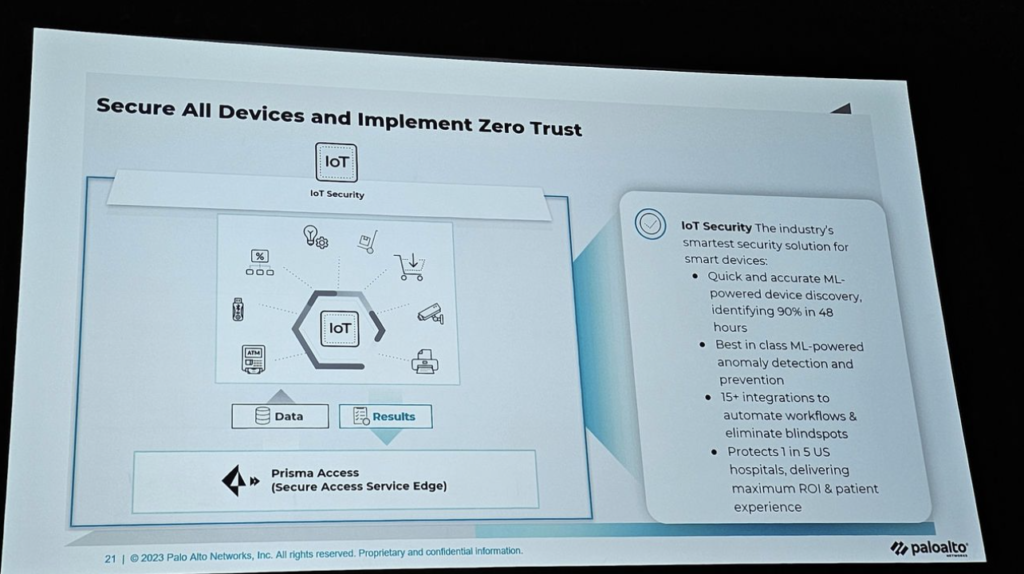

ZTNA 2.0のデータ損失防止(DLP)は、生成AIやIoTを含む新しい技術を保護するのに役立ちます。

これは、DLPの以下の機能によるものです。

・データ識別: DLPはデータを識別し、分類して保護できるデータを決定します。これは、DLPがデータの感度、場所、使用方法などを読み取ることができるためです。

・データ保護:DLPは、データ暗号化、データアクセス制御、データ出力制御など、さまざまな方法でデータを保護します。

・これにより、最終的にZTNA 2.0はデータ損失を防止します。

セッションを終えて

このセッションを聞いて、ZTNA 2.0がハイブリッド作業環境でアプリへの直接アクセスを保護するための強力なソリューションであることを知りました。ZTNA 2.0は、最小限の権限の原則を維持し、継続的に信頼を確認し、すべてのトラフィックを検査して攻撃を防ぐなど、ゼロトラストの原則に忠実に従います。 また、すべてのアプリを保護し、優れたパフォーマンスとユーザーエクスペリエンスを提供します。WAFを通じて外部攻撃への対応を備えているのであれば、VPNよりも、ZTNA 2.0を導入する方がコストを削減しながら、セキュリティの脅威に対してより安全性を備えることができると判断されます。最後にスピーカーにNGFWとZTNAの違いについて質問しましたが、親切で詳しく答えてくれたのが良かったです。

追加Q&A

(参加者): 韓国では多くのお客様がPaloalto Next Generation FWを使用しています。ZTNA 2.0ソリューションのメリットは何ですか?

(講演者):とても良い質問です。 ファイアウォールでも同じ機能が提供されます。ファイアウォールは、先ほど大規模に説明したのと同じことを行います。違いはフォームファクターで、このフォームファクターはクラウドで提供されるのに対し、ファイアウォールはハードウェアのフォームファクター、仮想フォームファクターです。

したがって、ローカルのどこかにデプロイされます。ユーザーがローカルであれば、ファイアウォールがサポートします。ユーザーがグローバルである場合、ファイアウォールをどこにでも配備したくない、または配備することができません。 これは意味がないのではないでしょうか?同じポリシーを活用し、同じ実施ポイントでクラウドを活用します。唯一の実際の違いはフォームファクタだけです。

ZTNAソリューションとNGFWの基本的な機能は同じです。 つまり、ネットワークを不正アクセスから保護するということです。 しかし、この2つのテクノロジーにはいくつかの大きな違いがあります。

主な違いの1つは、フォームファクタです。

ZTNAソリューションはクラウドで提供されるのに対し、NGFWは通常、オンプレミスに導入されます。 つまり、ZTNAソリューションは世界中のどこにいてもユーザーを保護するために使用できますが、NGFWはファイアウォールと同じネットワーク上のユーザーを保護するためにのみ有効です。

もう一つの大きな違いは、コストです。

ZTNAソリューションは一般的にNGFWよりも高価ですが、より高いレベルのセキュリティを提供することもできます。これは、ZTNAソリューションが細分化されたアクセス制御ポリシーを施行できるのに対し、NGFWは一般的に大まかに分類されたポリシーしか施行できないためです。

全体的に、ZTNAソリューションは、世界中のどこにいてもユーザーを保護する必要がある組織や、従来のNGFWよりも高いレベルのセキュリティを必要とする組織に適したオプションです。

しかし、ZTNAソリューションが常に最も費用対効果の高いオプションであるとは限りません。 ローカルネットワーク上の少数のユーザーを保護する必要がある組織は、NGFWを使用する方が良いかもしれません。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner