MEGAZONEブログ

Spur productivity with options for identity and access

アイデンティティとアクセスのオプションで生産性を促進

Pulisher : Cloud Technology Center イ・イェウン

Description : IDとアクセスソリューションを探求し、生産性を促進するための方策を紹介したセッション

はじめに

IDとアクセス管理の重要性を理解し、AWSベースのチームにおけるフレームワークとソリューションの理解を深め、特に、セキュリティチームが効果的なガバナンスとAWSインフラストラクチャの権限管理を構築する方法、データアクセス制限とアプリケーションへの顧客アクセスソリューションに関する洞察を得るために応募しました。

セッションの概要紹介

このセッションでは、アイデンティティとアクセスのソリューションを探求し、エンジニアリングチームの生産性を促進するためのアイデンティティとアクセスの方法について話しました。

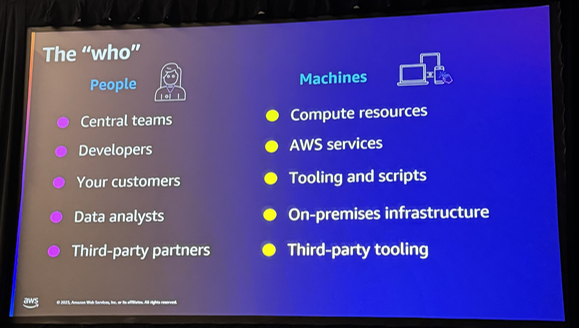

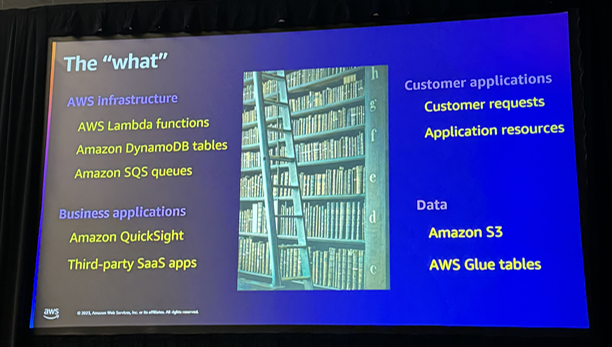

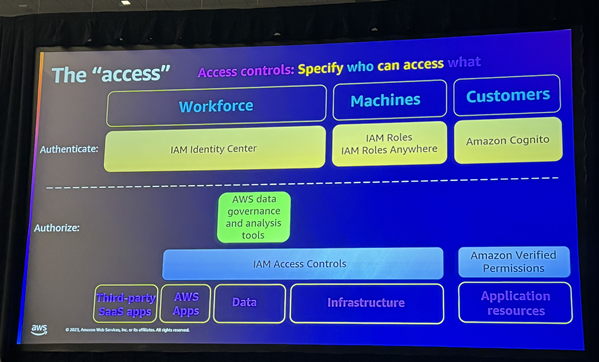

まず、AWSのアイデンティティとアクセス管理の基礎についてお話しました。 アクセス管理の根本的な問題は、誰が何にアクセスできるのかということであり、これは各企業で様々な形で現れます。発表者は、人、機械、ソフトウェアの観点からアクセスを取り上げ、IAM Identity Centerを活用することで、会社の従業員のための人的アクセスを構成し、AWSリソースを設定することができると話しました。

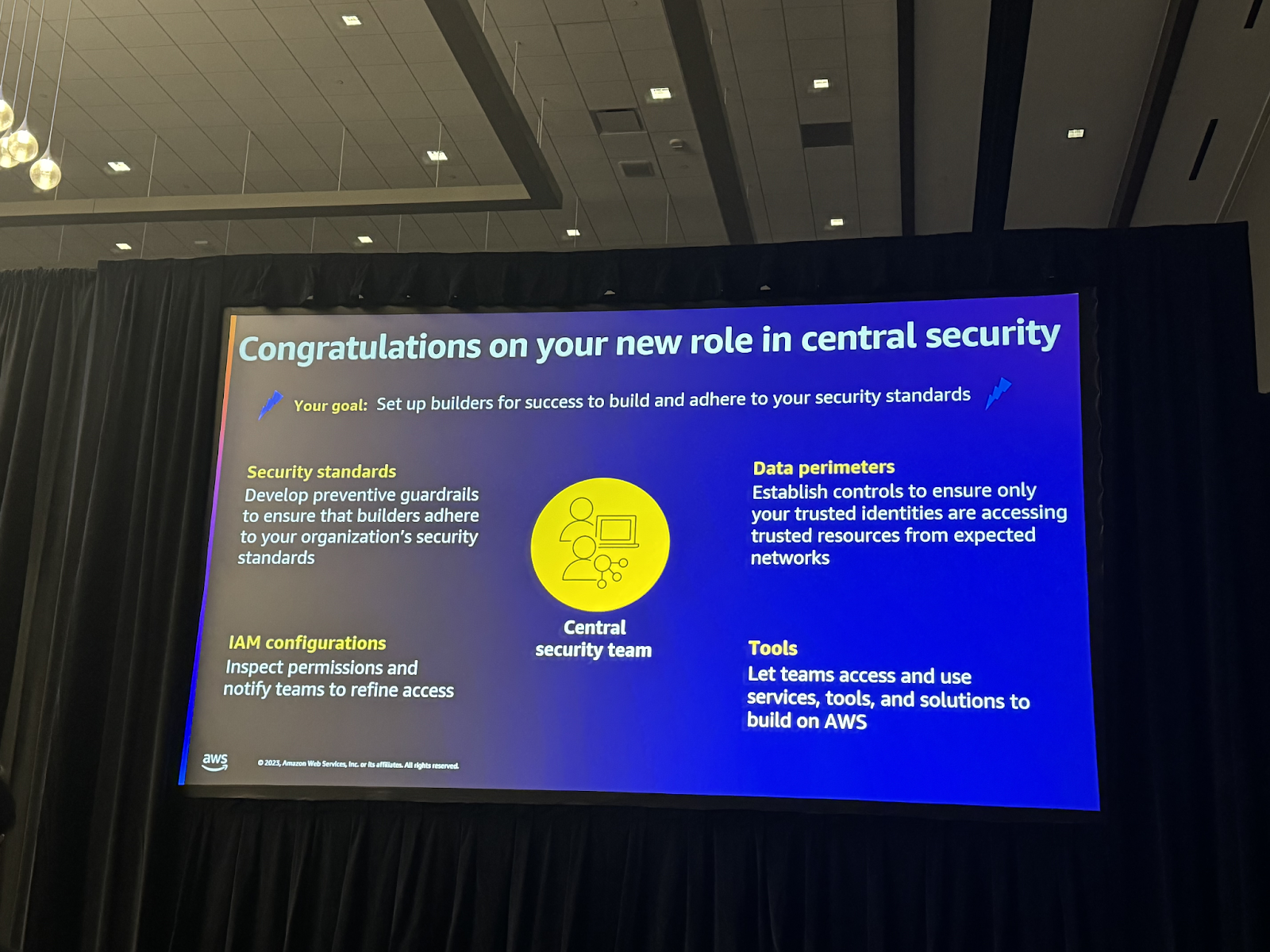

次に、会社のさまざまなチームがそれぞれの強みを活かしながら連携するモデルを紹介しました。 セキュリティチームは、標準の設定に重点を置き、標準の確認と不適合を検出する役割を果たします。ビルダーは革新的な機能を追加することに集中し、中央のセキュリティチームが提供するツールを活用して、効果的にセキュリティを維持し、標準を遵守します。

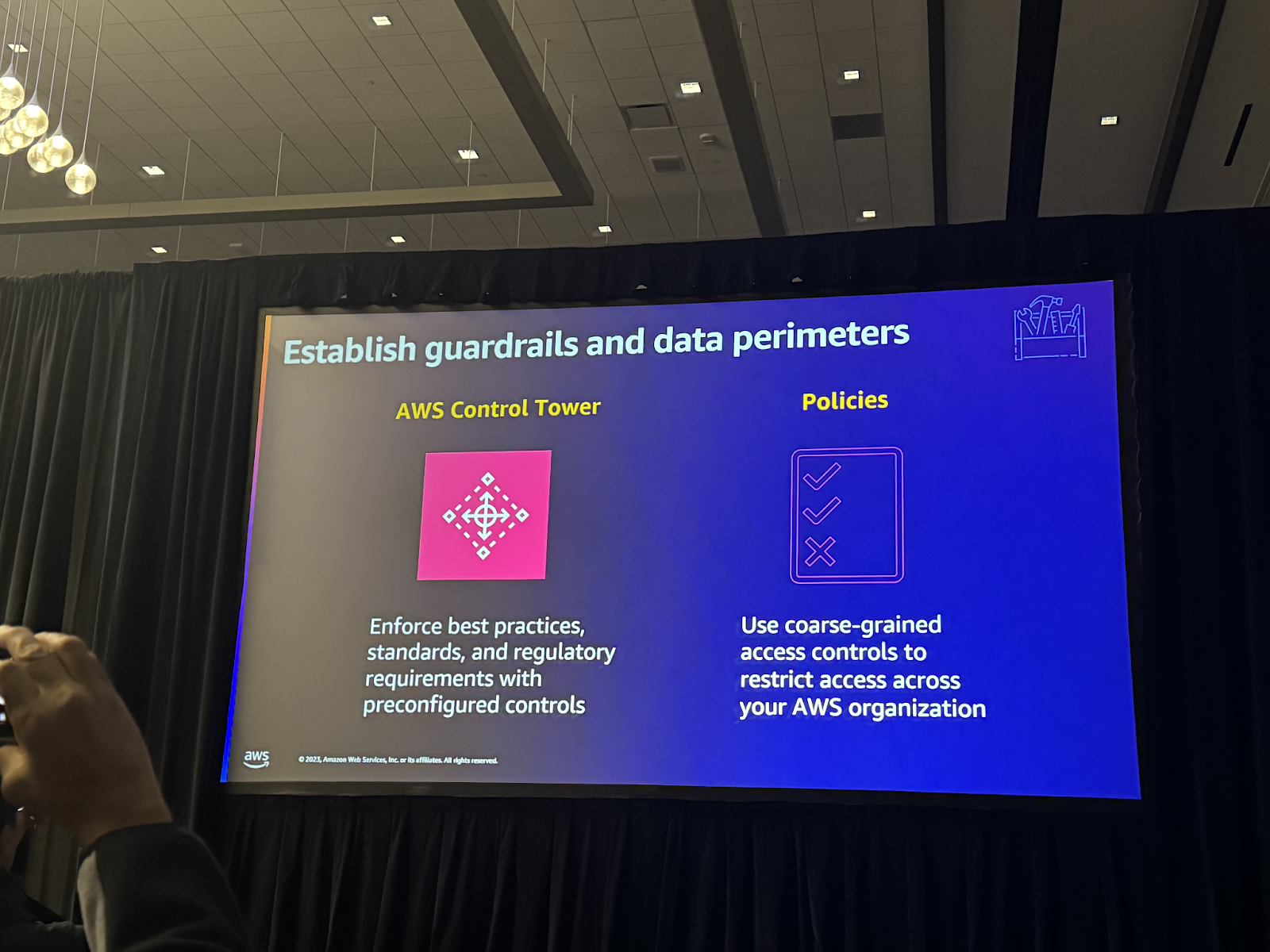

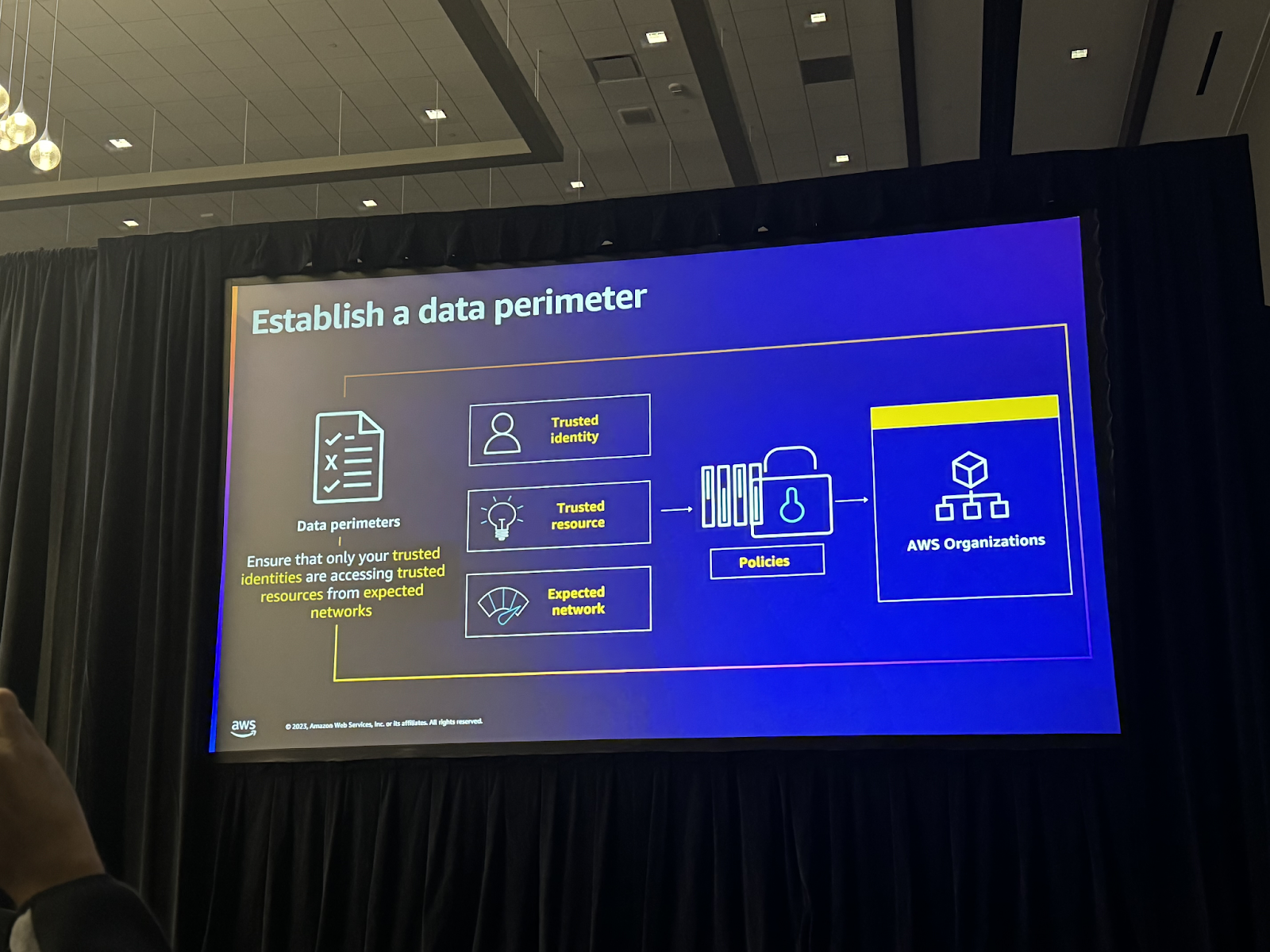

チーム間のコラボレーションを可視化し、セキュリティチームがデータ境界を設定し、外部境界を構築する方法について説明し、AWS Control Towerと選択された完全なコントロールライブラリをサポートするツールとして言及しました。 外部データ境界の理解を強調し、外部境界を介して通信する3つのエンティティ(アイデンティティ、リソース、ネットワーク)の相互作用について説明しました。

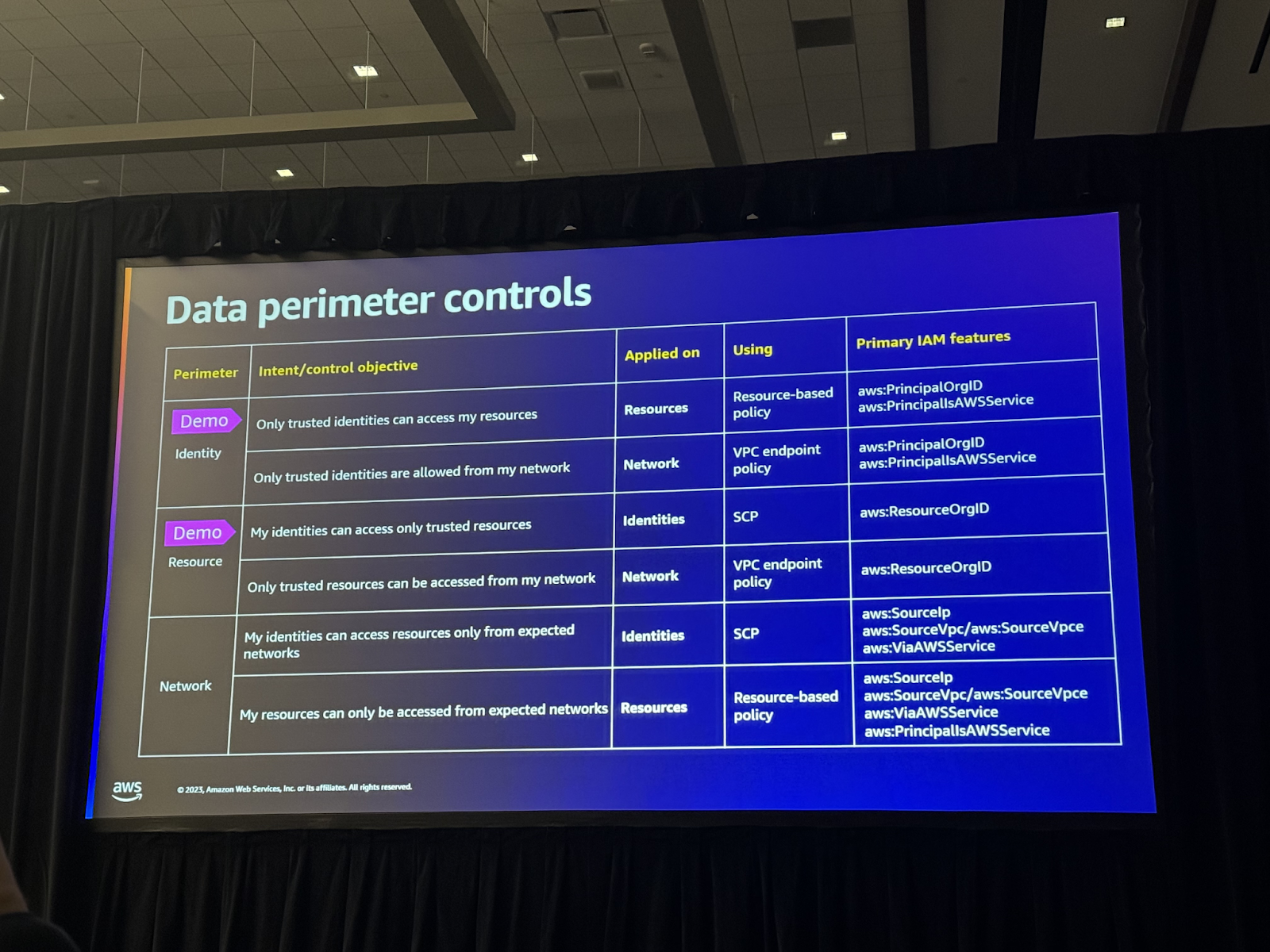

データの境界を設定する方法について説明し、ID、リソース、ネットワークで構成されると説明しました。ID境界を設定するため、PrincipalOrgIDやPrincipalIsAWSServiceなどの便利な条件キーを使用して信頼できるIDを確認します。

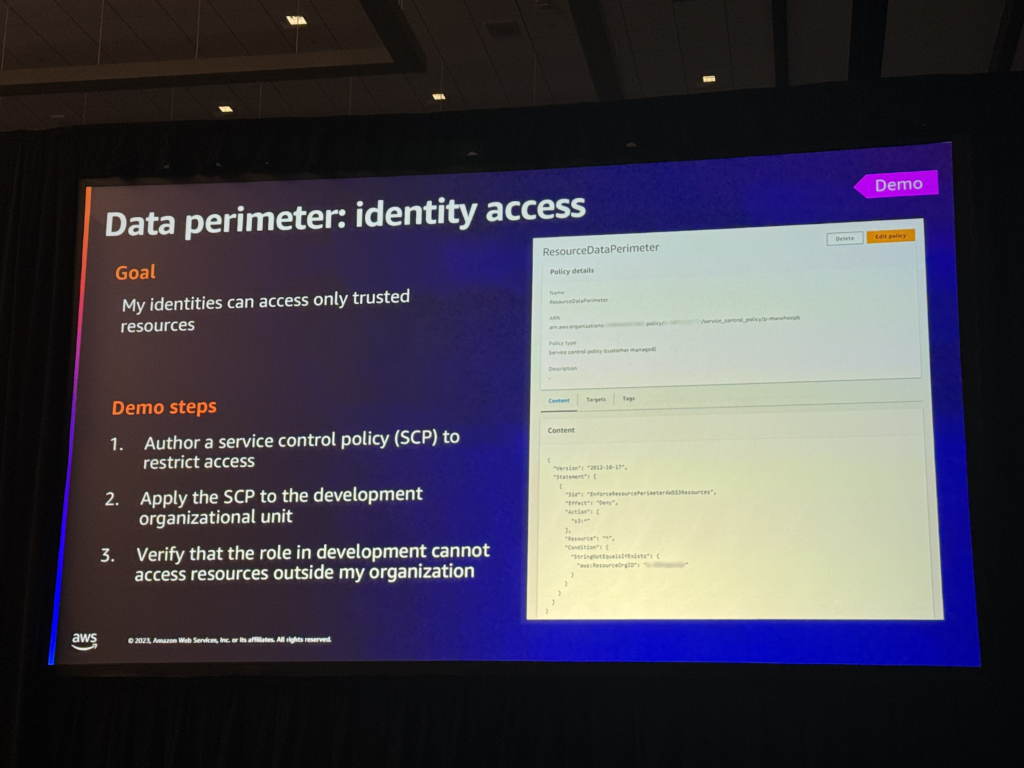

リソース境界ではResourceOrgIDを使用して信頼できるリソースを指定し、ネットワーク境界ではSourceIp、SourceVpc、AWSServiceなどの条件キーを活用して予想されるネットワークを制限します。このような制限を実際に実装する際には、SCP(サービス制御ポリシー)およびVPCエンドポイントポリシーを活用して、組織全体にわたる広範な適用が可能であり、個々のリソースに対するポリシーも考慮しなければならないと説明しました。

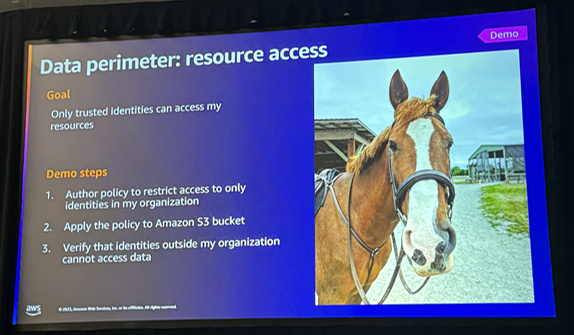

関連するデモンストレーションを行い、開発者が外部にいる彼の身元を確認し、特定のリソースへのアクセスを拒否する方法をデモしました。

1.ID境界設定:組織外の開発者に対するID境界を設定し、特定のバケットへのアクセスを拒否しました。 PrincipalOrgIDとPrincipalIsAWSServiceを使用して組織外からのアクセスを遮断しました。

2.リソース境界設定: 組織内で特定のリソースへのアクセスを拒否するSCPを使用して、Picklesが組織外にデータをコピーすることを防止しました。ResourceOrgIDが組織と一致しない場合、拒否ポリシーが動作するように設定しました。

このような設定は、データ境界とガードレールを通じて組織のセキュリティを強化し、組織内外からのデータアクセスを効果的に制御する方法を示しました。

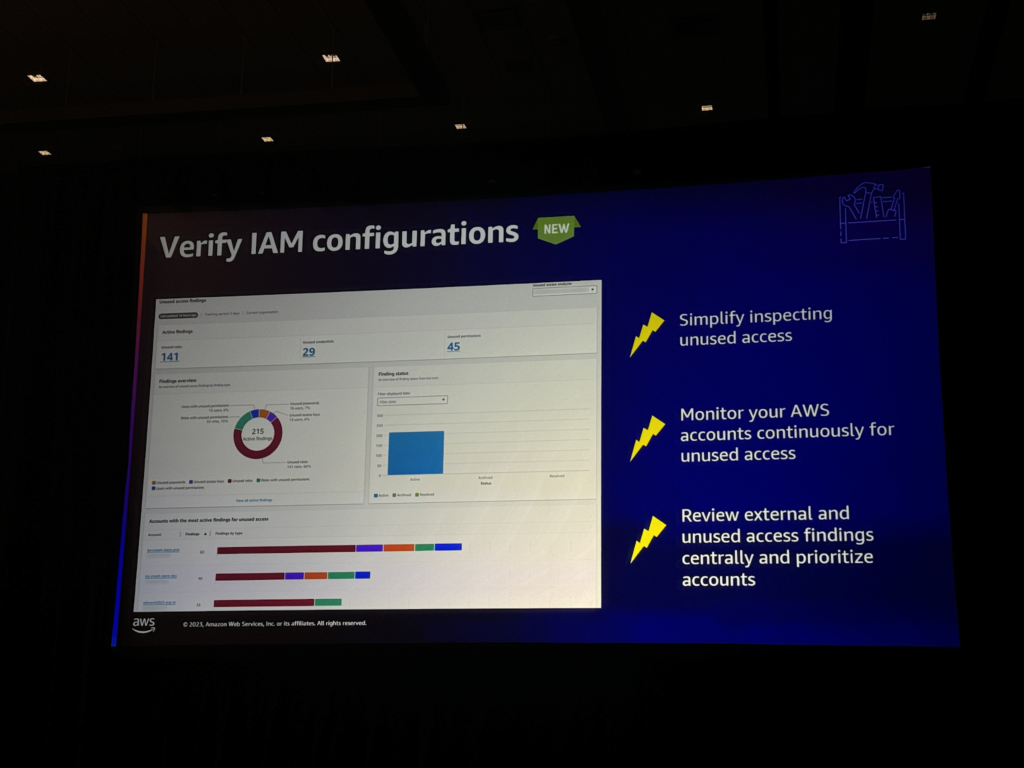

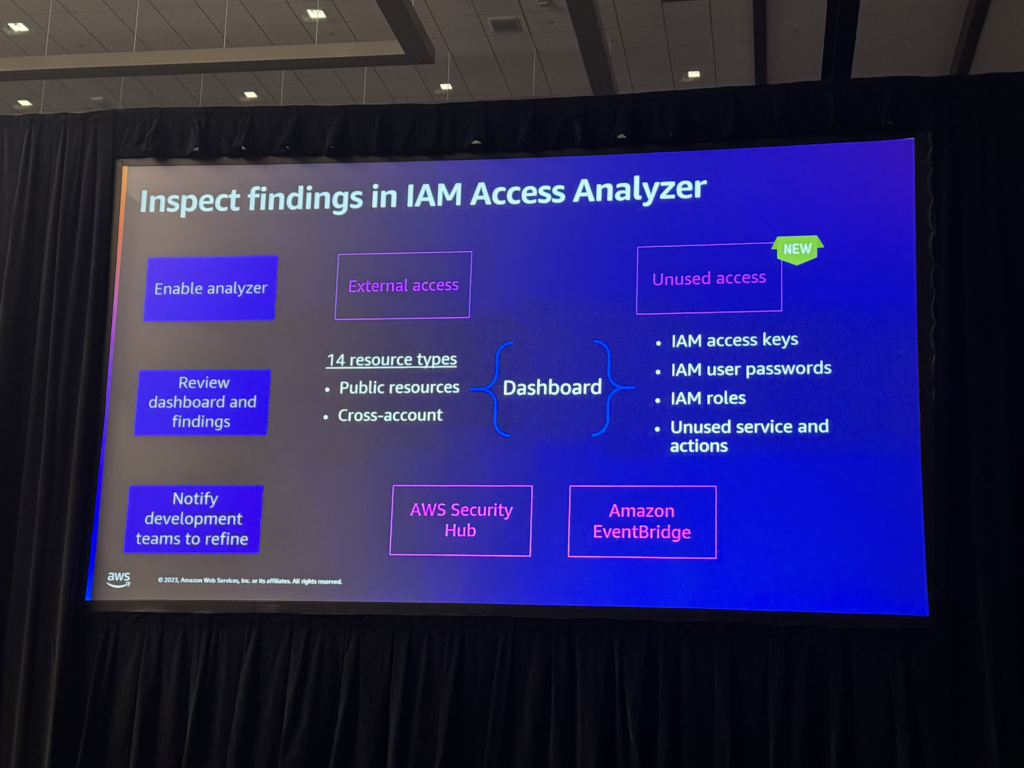

次に、IAM構成を設定する方法を説明し、IAM Access Analyzerの2つの新機能(ダッシュボード、未使用アクセスの結果)についても説明しました。

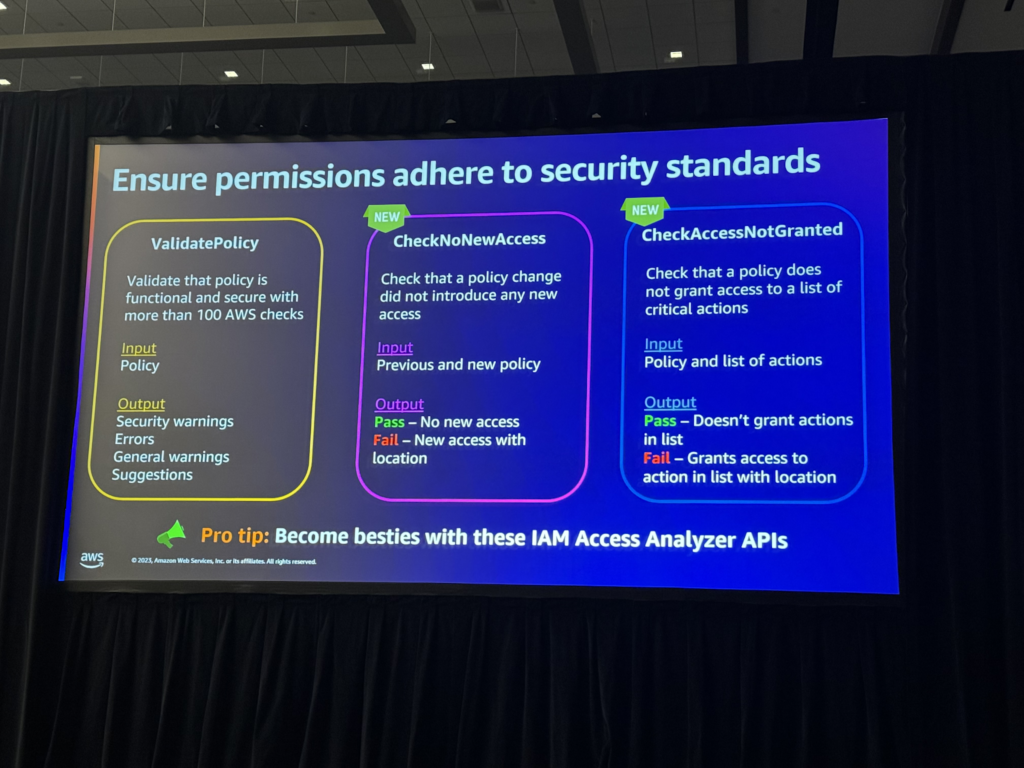

IAM Access Analyserを使用して未使用のアクセスキーとIAMユーザーパスワード、未使用の役割などを確認することができ、これは長期的な信用を維持し、セキュリティを強化するための重要なステップです。 また、ValidatePolicy、CheckNoNewAccess、CheckAccessNotGrantなどを活用してIAMポリシーを検証し、新しいアクセス権限が付与されていないことを確認することができ、これにより、ポリシーの有効性をより徹底的に検査することができると述べました。

このようなアプローチは、セキュリティチームがIAM権限を構築・検証する際に重要なツールとして活用できると思われ、Access Analyserを通じてすべての生データに無料でアクセスできる点は特に強調されました。

次に、アプリケーション層に移り、顧客の安全なサインアップとログインを実装し、権限を確認する方法について説明しました。

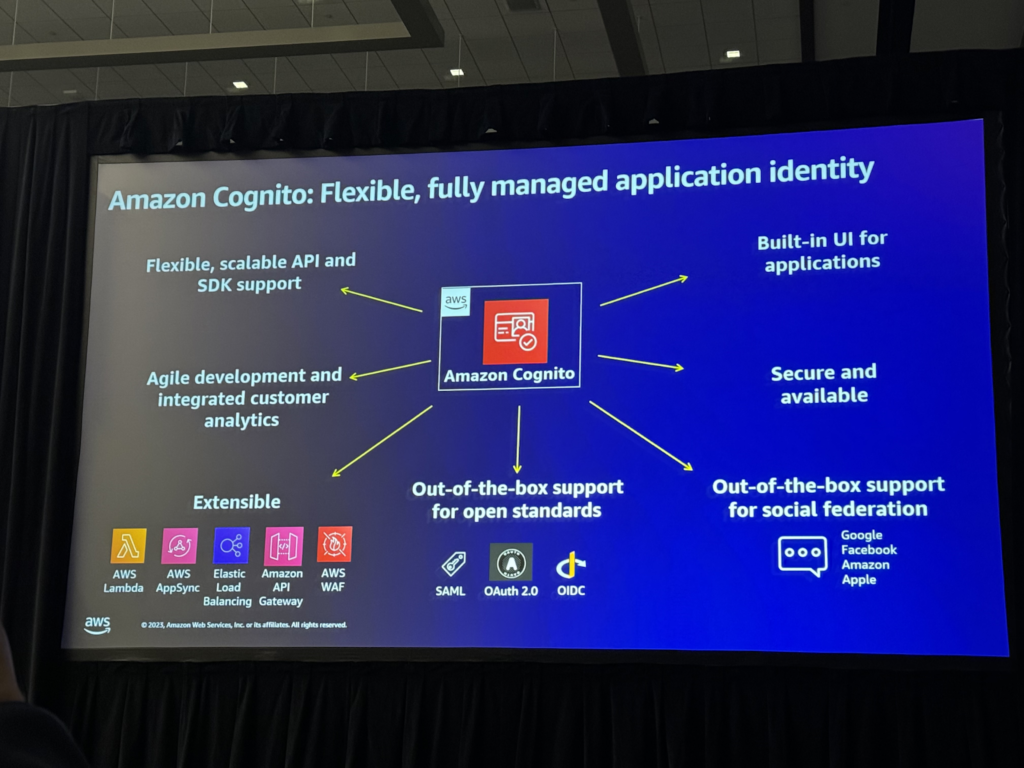

Amazon Cognitoは、顧客がアプリケーションにサインアップしてログインする際に使用する本人確認サービスであり、柔軟性があり、さまざまなAWSツールと統合してカスタマイズ可能で、ログインのセキュリティを確保することができます。Amazon Verified Permissionsは、ユーザーがアプリケーションでどのようなアクションを実行できるかを確認するツールで、ユーザーが持つことができる権限を定義するために使用されます。

また、Amazon Verified Permissionsには、視覚的なスキーマエディタが追加され、IDとカスタムタスク間の関係を視覚化するのに役立ち、バッチモードを通じて一連のタスクを効率的に承認できるように支援するとしました。 これらのツールは、顧客が安全なログインと権限付与を備えたアプリケーションを開発するのに有用であり、視覚的なスキーマエディタのようなアップデートでカスタマイズと効率を向上させることができると言及しました。

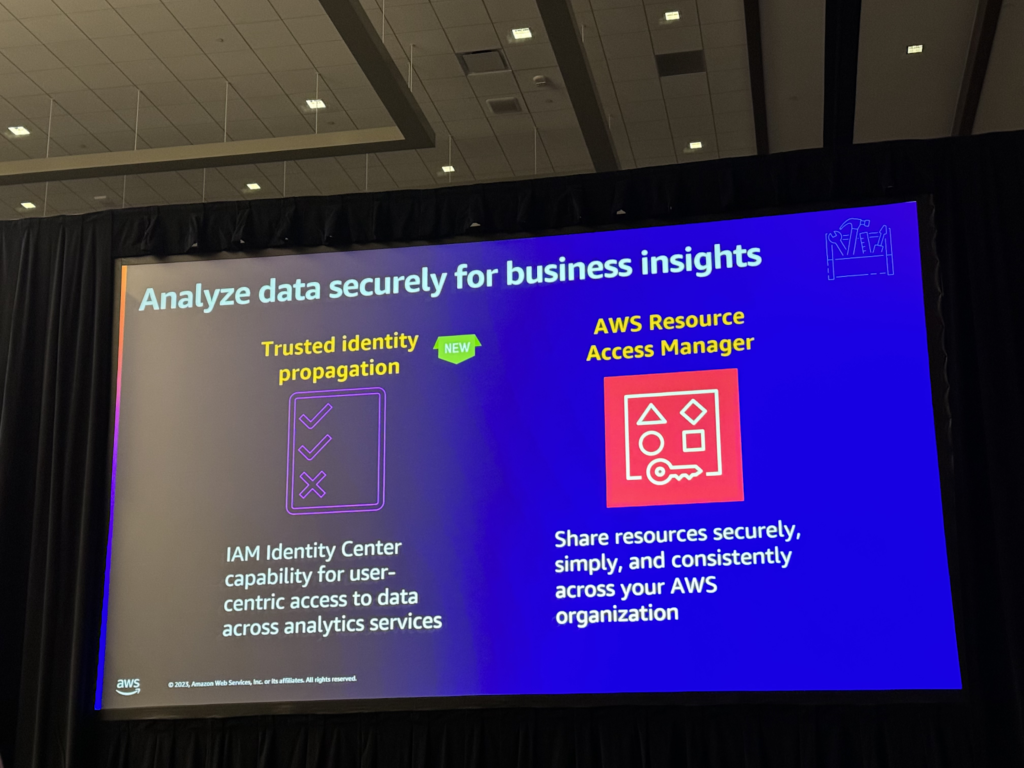

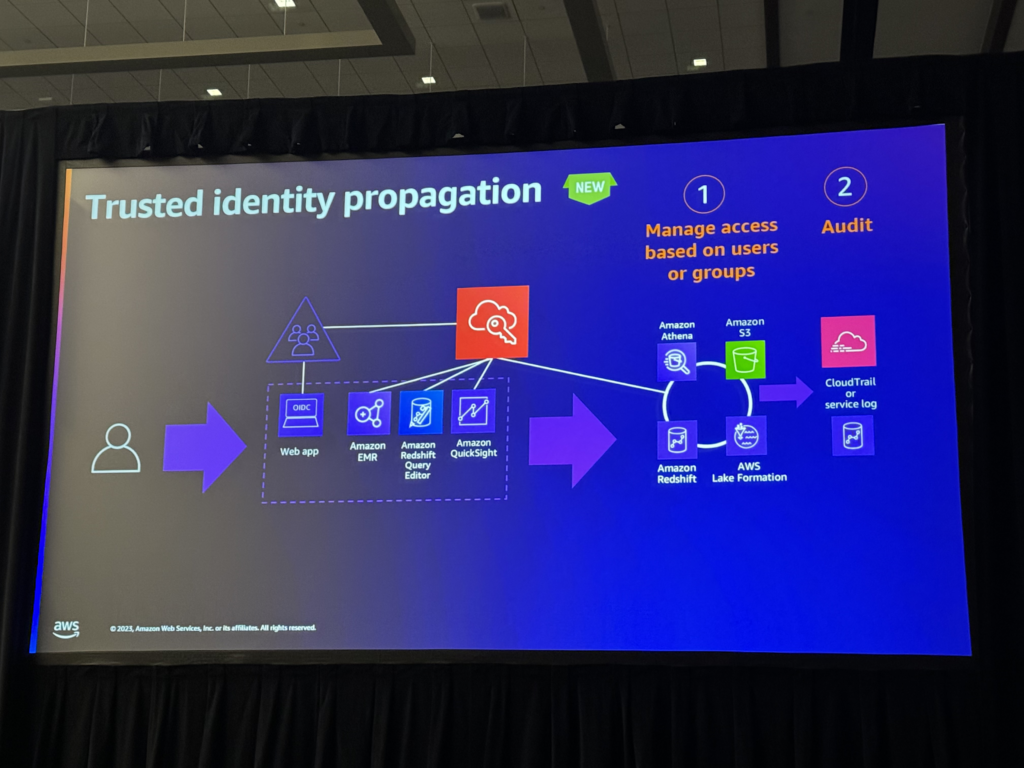

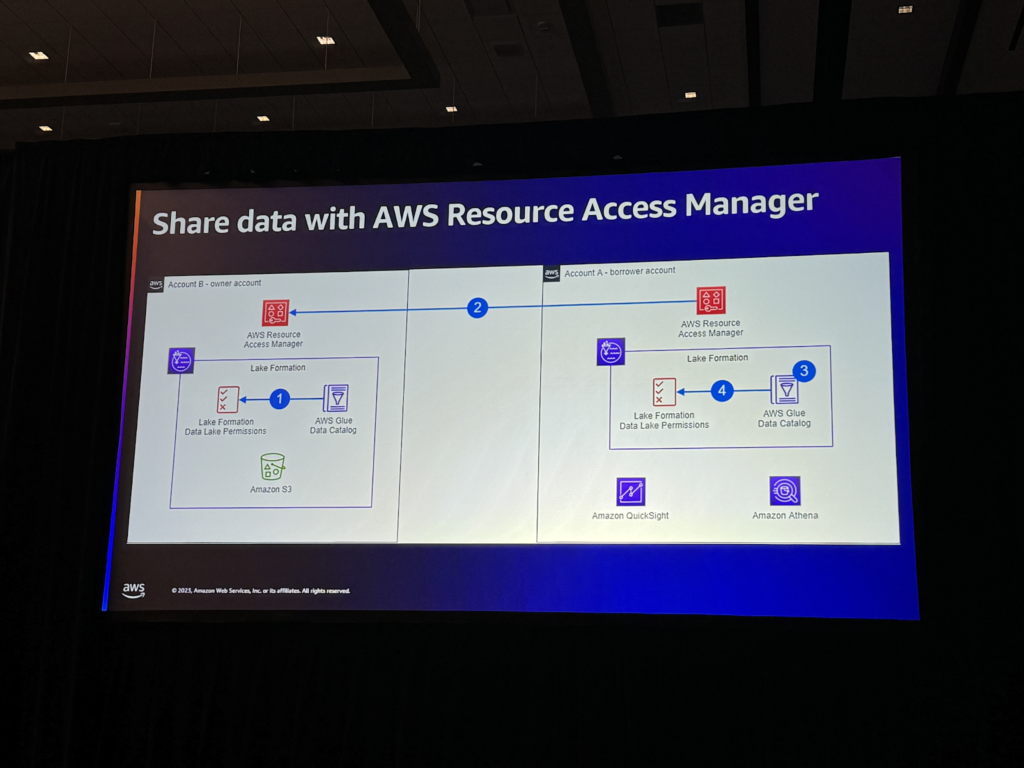

次に、IAM Identity Centerを使用してアイデンティティとAWSリソースへのアクセスを一元的に管理する方法について説明し、Trusted Identity Propagationというアプリケーションがパスワードを共有せずにユーザーデータに安全にアクセスできる機能についても言及しました。

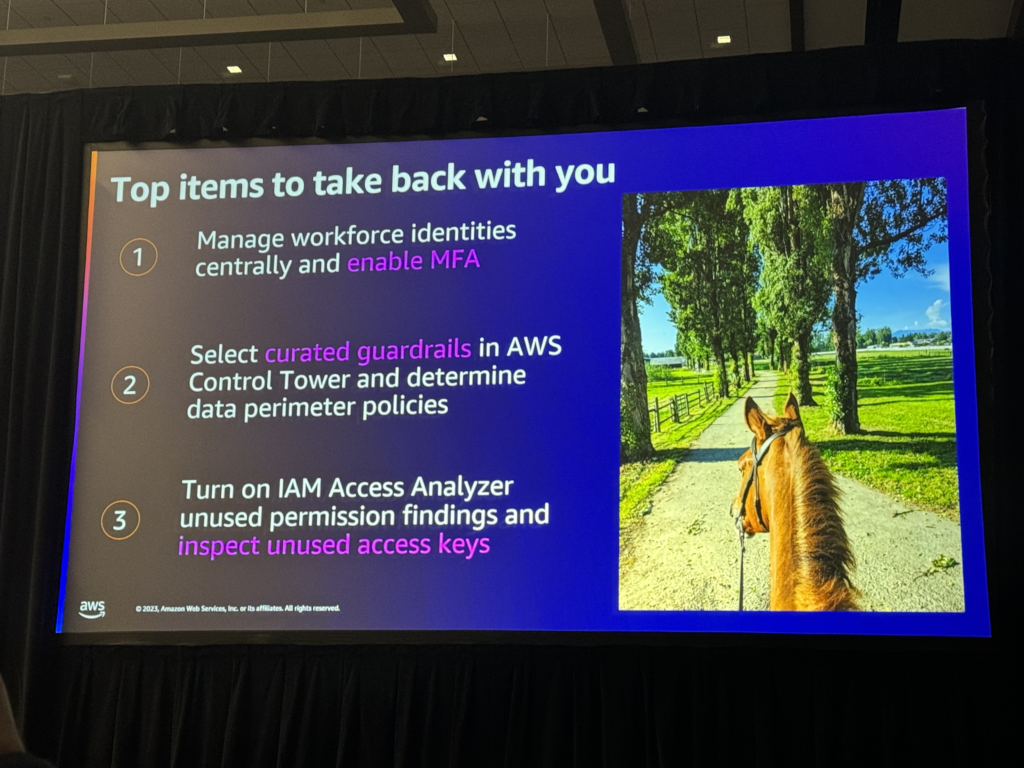

最後に、セッションの全体的な内容をまとめ、発表が終了しました。

1.人材IDを一元的に管理し、MFAをサポートする

2.AWS Control Towerで選別されたガードレールを選択し、データ周辺のポリシーを決定する

3.IAM Access Analyzerの未使用権限の検索をオンにして未使用のアクセスキーの検査

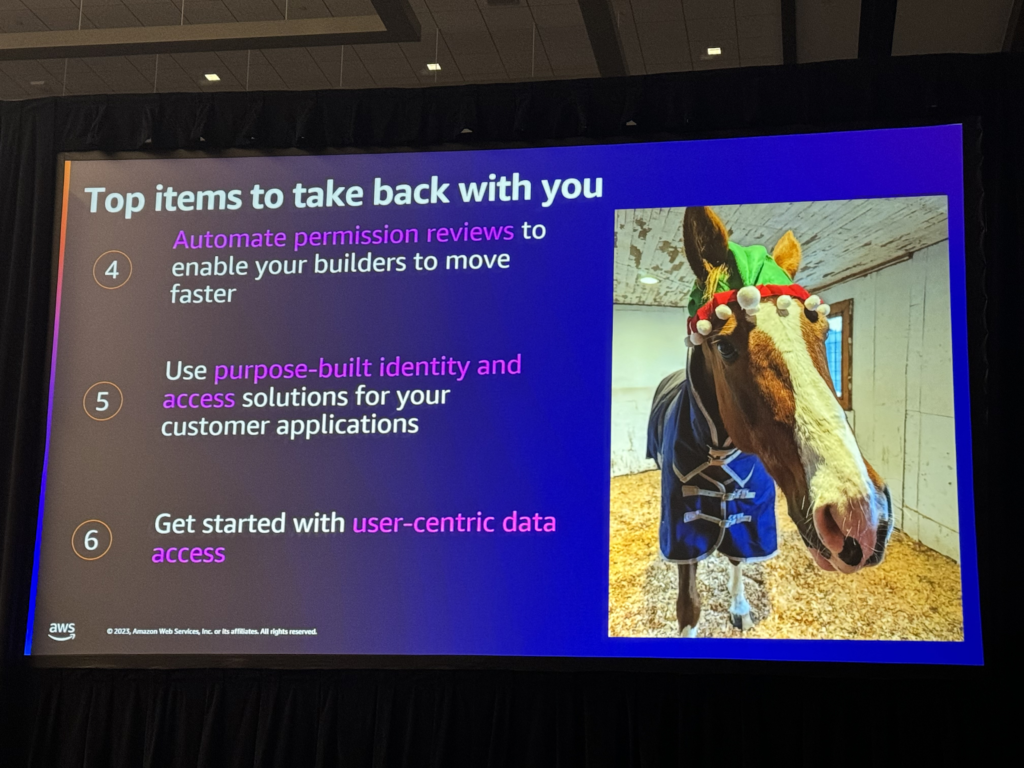

4.使用権限のレビューを自動化し、ビルダーがより速く移動できるように支援します

5.お客様のアプリケーションに特化したIDおよびアクセスソリューションを使用します

6.ユーザー中心のデータアクセスを開始

セッションを終えて

このセッションを通じてID管理とセキュリティに対する実務的な理解をすることができ、セッションで言及された内容について直接関連チームのIAMポリシーを適用して管理することができると思いますし、発表内容を参考にして詳細なIAMポリシーの作成方法についても確認した後、今後の記事で共有できたらと思います。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner