MEGAZONEブログ

AWS Verified Accessを利用したゼロトラストアーキテクチャの構築

Building Zero Trust architectures using AWS Verified Access

Pulisher : Managed & Support Center ビンナリ Description : AWS Verified Accessを利用したゼロトラストアーキテクチャの構築

はじめに

AWS Verified Accessとゼロトラスト アーキテクチャに関するChalk talkセッションで、AWSで安全で検証されたアクセスを提供する方法についての情報を得るためにこのセッションを聴講しました。

セションの概略紹介

ゼロトラストの背景、仕組み、構成などについて学び、AWSがゼロトラストガイドの原則に基づいて提供する機能であるAWS Verified Accessについて知ることができます。これについてさまざまな質問ができるChalk talkセッションです。

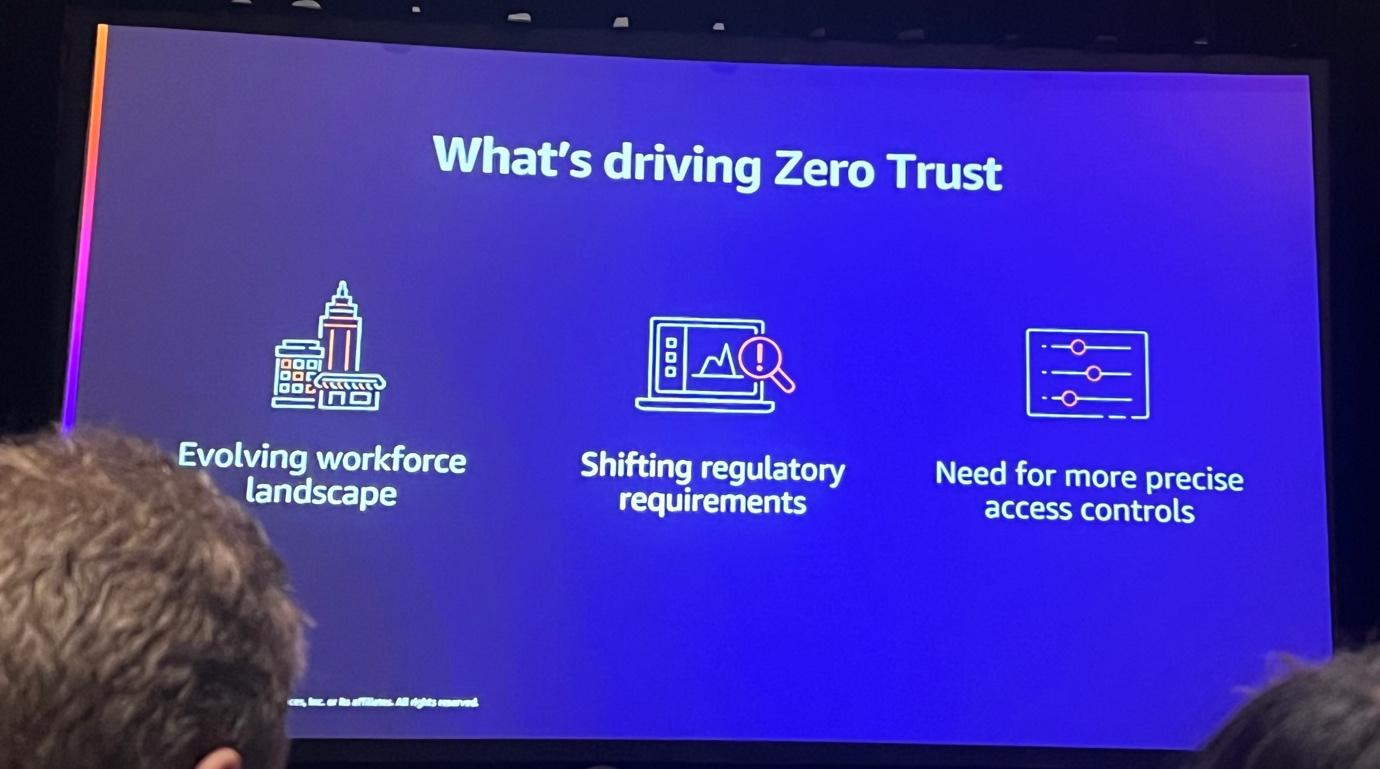

ゼロトラストネットワークアクセス(ZTNA)が必要な理由は以下のとおりです:

1.業務環境の変化:在宅勤務のような柔軟な作業環境により、個人機器など多様な方式による接続が増加し、安全な接続方法の必要性が高まりました。

2.規制要件の強化:企業は機密データを保護し、ユーザーの個人情報を安全に扱う必要があり、ZTNAはこれらの規制を遵守し、データへのアクセスと処理を効果的に管理します。

3.正確なアクセス制御の必要性:信頼を前提とする従来のネットワークセキュリティモデルから脱却し、すべてのアクセスを検証し、最小限の権限のみを付与してセキュリティを強化します。

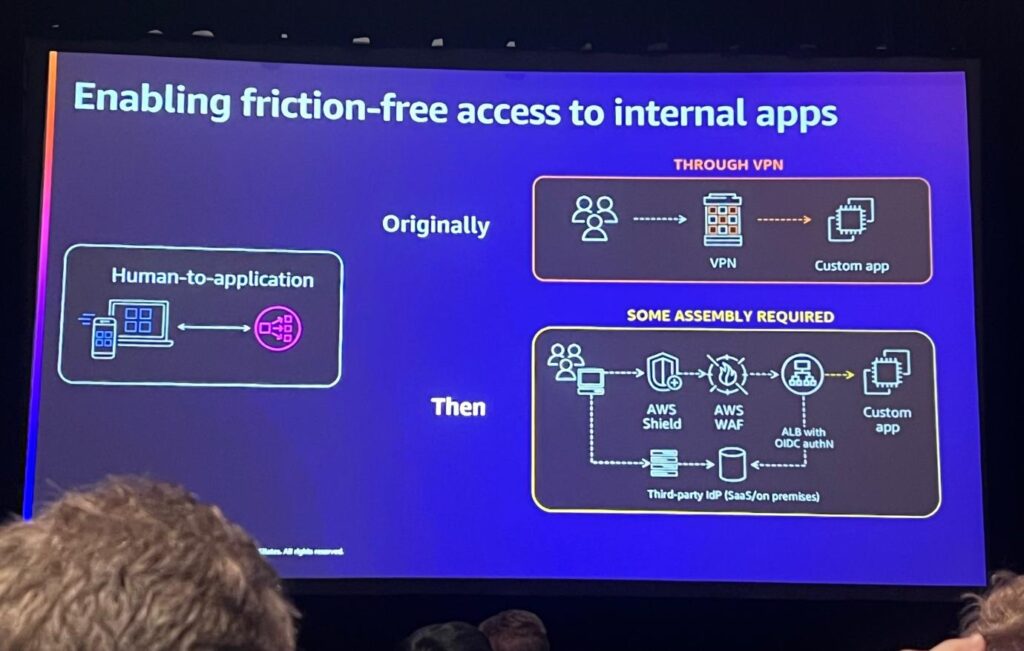

ユーザー>企業アプリケーション間の強化されたアプローチを説明します。

従来はVPNを通じた企業アプリケーションへのアクセスが一般的でしたが、VPNが持つさまざまなセキュリティ上の限界により、新しい強化されたアプローチが必要になってきました。 これにより、AWS ShieldやAWS WAF、Third-Party IdPなどの組み合わせによるセキュリティ強化などが必要になりました。

AWS Verified Accessは、このような従来のセキュリティアクセスの限界を克服するために、ゼロトラストガイドの原則に基づいて構築された機能です。

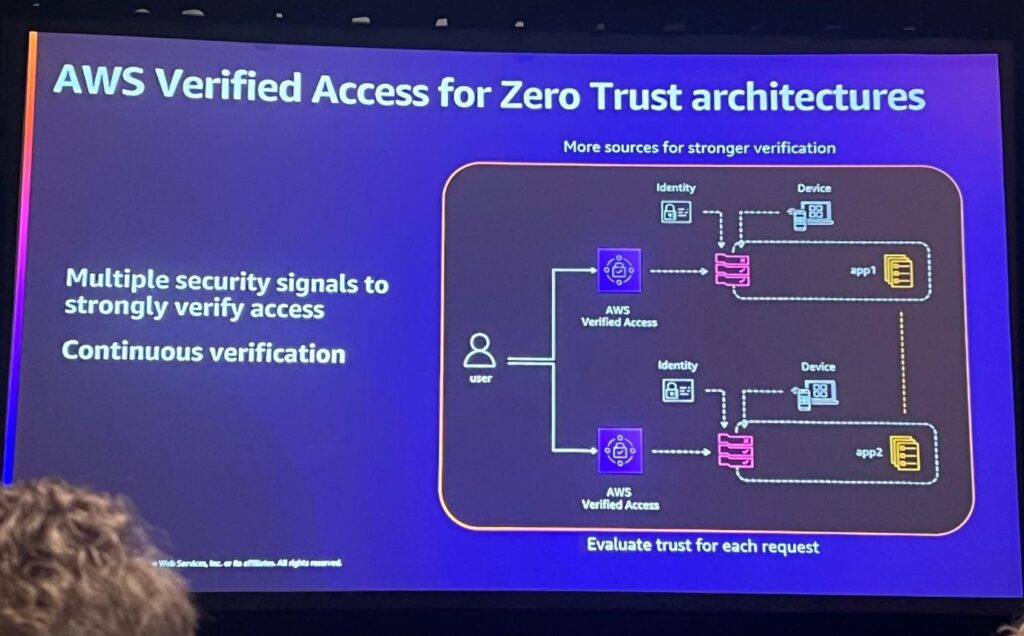

AWS Verified Accessは、アクセス要求を確認し、許可されたユーザーだけがアプリケーションに接続するようにすることで、広範なアクセスを減らし、リスクを低減します。 また、AWSとサードパーティのセキュリティサービスを統合して、セキュリティ要件を満たします。

Verified Accessを活用すれば、各アプリケーションのポリシーを設定し、モニタリングすることで、セキュリティ運用を効率的に管理することができます。

AWS Verified Accessは、さまざまなセキュリティシグナルと継続的な検証を通じて、ユーザーがアプリケーションにアクセスする際に高いセキュリティを提供します。

・Multiple Security Signals: ユーザーID、デバイスのセキュリティ状態、位置などのさまざまな情報を考慮します。

・Continuous Verification: リアルタイムでアクセスを監視し、セキュリティ状態に変化がある場合、動的に権限などを調整します。

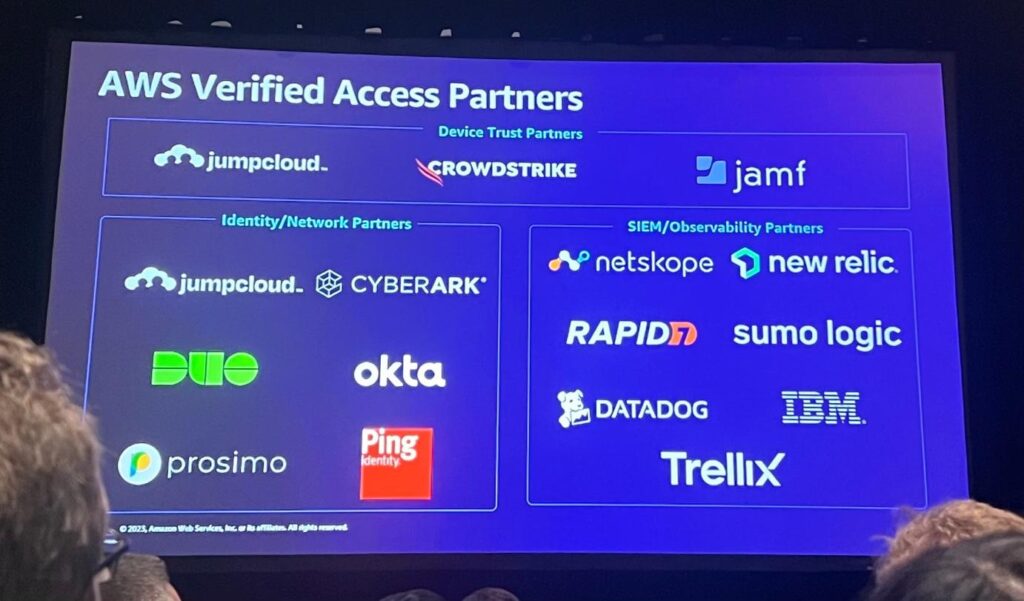

AWSはさまざまなパートナーと協力し、各セキュリティパートナーの専門知識を活用して、ユーザーに安全で効率的なアクセスを提供し、安全な運営ができるようにしています。

Device Trust Partnersとリアルタイムのセキュリティ検証を通じて安全なアクセスを保証します。

Identity/Network Partnersとユーザー識別とネットワークを安全に管理します。

SIEM/Observability Partnersを通じて継続的にセキュリティ情報およびイベントをリアルタイムでモニタリングし、分析してセキュリティ運営を最適化し、迅速な対応能力を向上させています。

(関連する他の資料を追加で添付します)(関連資料)

AWS Verified Accessは、アプリケーションへのより安全なアクセスのために、3つの主要な方法を提供します。

1.アプリケーションごとにポリシーを設定してアクセスを効果的に制御することができます。 特定の部署や業務チームを区分してポリシーを適用すると、業務別にアクセスを効果的に管理することができます。

2.詳細なアクセス制御が必要な場合、アプリケーションレベルで直接ポリシーを適用して精密な制御が可能です。 特定のアプリケーションに対するポリシーをより詳細に設定し、ユーザーのニーズに合わせて対応することができます。

3.アクセスログを収集してインシデント対応速度を高め、コンプライアンス監査に役立ちます。収集されたログ情報により、セキュリティ事件に迅速に対応することができます。

これらの方法を通じて、ユーザーは企業アプリケーションに安全にアクセスすることができ、より安全な業務環境を維持するのに役立ちます。

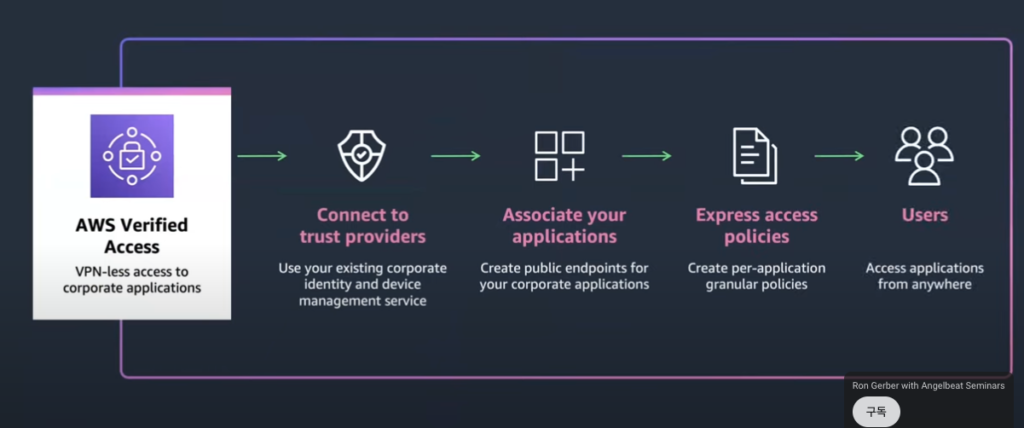

AWS Verified Accessは、アプリケーションへのゼロトラストアクセスを簡素化することを目的としており、これを設定するために以下の手順に従います。

まず、IdPまたはデバイスプロバイダーに接続し、アプリケーションのパブリックエンドポイントを作成します。

その後、ポリシーを作成してアクセス制御を設定し、VPNなしでどこからでもユーザーがアプリケーションにアクセスできるようにします。

これにより、ゼロトラスト環境での簡単なアクセスを実現することができます。

セッションを終えて

AWS Verified Accessとゼロトラストアーキテクチャに関するセッションでは、どのように安全で信頼性の高いアクセスを設定できるかについて多くの情報を得ることができました。

あらゆるアクセスを認証せずに証明するゼロトラストの原理とAWS Verified Accessがどのように役立つかについての内容を知ることができ、さまざまなパートナーソリューションを提案できるため、今後お客様にも導入できればと思います。

この記事の読者はこんな記事も読んでいます

-

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する)

Compute re:Invent 2023Apple on AWS: Managing dev environments on Amazon EC2 Mac instances(Apple on AWS:Amazon EC2 Macインスタンスで開発環境を管理する) -

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化)

Compute re:Invent 2023Optimizing for cost and performance with AWS App Runner(AWS App Runnerによるコストとパフォーマンスの最適化) -

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner

Partner Enablement re:Invent 2023Migration and modernization: Become your customer’s strategic partner